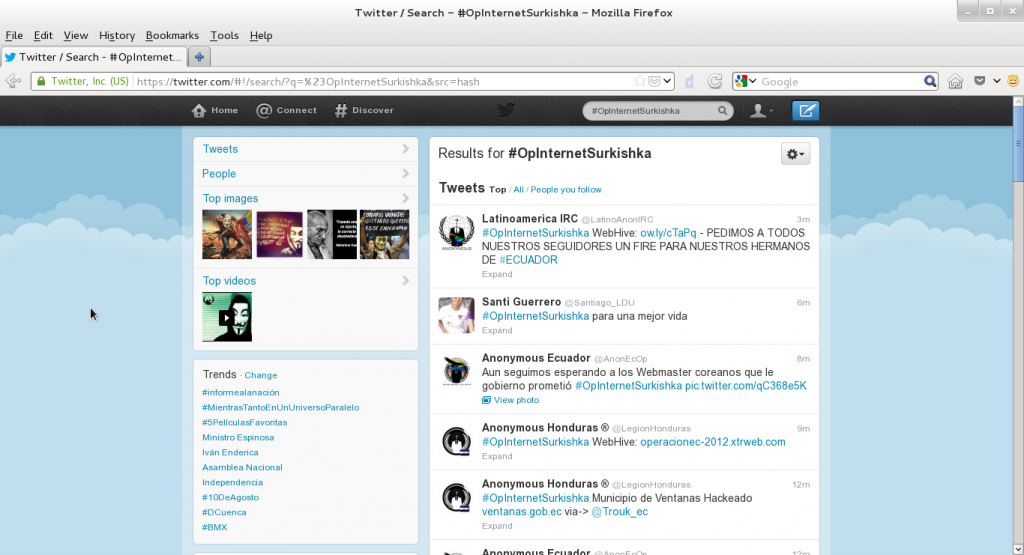

Ayer dediqué una parte de la mañana (y de la tarde) a monitorear en unas pocas redes sociales (twitter, facebook), y con la ayuda de buscadores los sitios del gobierno de Ecuador que iban cayendo presas de sus, muchas veces simples o triviales, fallas de seguridad.

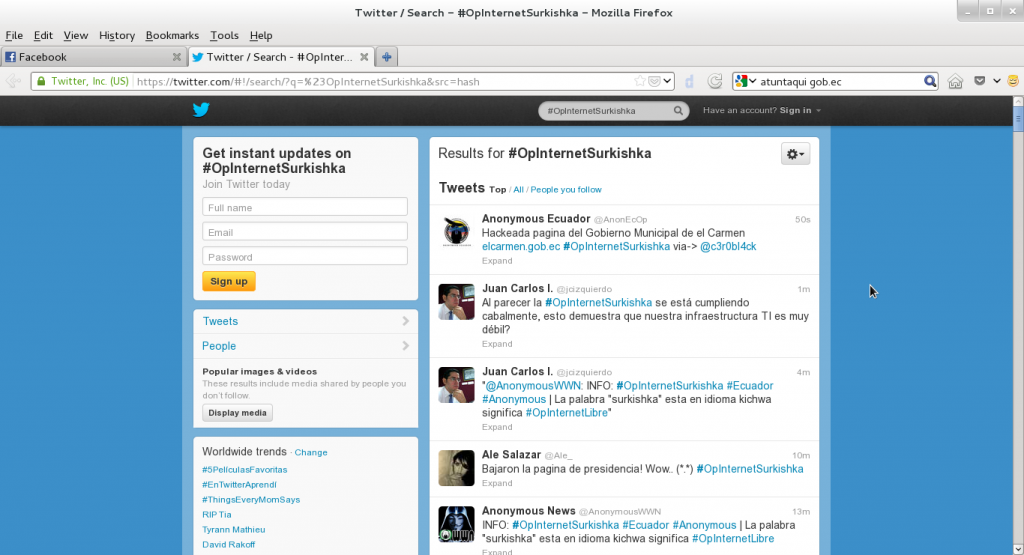

El motivo de este ataque, esta vez, fue una protesta de parte de personas que se denominan Anonymous contra un reglamento de telecomunicaciones que contiene muchos elementos que deberían mejorarse enormemente.

A propósito de este ataque: el año pasado cercano a esta fecha del 10 de Agosto igualmente ocurrió una protesta en la cual se atacaron por diversos métodos sitios del gobierno y estado Ecuatoriano. Cuando ocurre aquel ataque medité (wow, qué palabras más… bueno)… y escribí aproximadamente por estas fechas aquí.

“Guerra avisada no mata soldado” dice una vieja frase. Este tema ya había ocurrido el año pasado y pumpum, coge de nuevo, exactamente un año después, vuelven los ataques. Y no digamos un año después, estos ataques han venido ocurriendo con relativa frecuencia durante el año anterior y los años anteriores.

Recuerdo que el año pasado se anunció que se estaba trabajando con un grupo de expertos coreanos en seguridad, creo recordar lo dijo alguien del ramo, quizá de algún ministerio y se generaron varios comentarios en los medios noticiosos.

Y sin embargo, volvimos a recaer, a pasar por exactamente lo mismo. Y sobre las medidas tomadas por motivo de lo ocurrido el año pasado (no medidas coercitivas sino medidas de protección y aseguramiento)…. nadie ha sabido, quizá se olvidó, pasó al olvido como muchos temas van pasando al olvido a medida que el tiempo pasa.

En un artículo aparte hablaré más del tema, en este me referiré solamente a mostrar las páginas que logré capturar defaceadas (algunas incluso hoy 11 de Agosto las capturé, es decir: los responsables al parecer ni se han enterado de que les han cambiado su página o andan ocupado en temas más trascendentes que no les alcanza la oportunidad para todavía quitar el defaceo).

Vamos, que yo estaba con la idea de ayer dedicar parte de la mañana a preparar una simple antena para hacer algunos experimentos cuando tuve la idea de entrar a facebook, donde encontré a algunos amigos mencionando sobre sitios del gobierno. Recuerdo que lo primero que les comenté a ellos fue:

“pero cuál es la idea? porque sitios .ec hackean todos los días http://www.zone-h.org/ o es que hay un rally o algo así hoy? o es por el día 10 de agosto?”

Si te fijas a medida que voy escribiendo me voy dando cuenta que tiene relación con la fecha… porque en realidad yo consideraba esto de ataques en fechas patrias (10 de Agosto) algo del pasado, algo resuelto porque sucedió ya el año pasado! Y ya se habló y se dijo mucho sobre eso, y ya habían expertos apoyando en esto no? Sí o no?!!!!!

Es que me ofende mucho que se vuelva a caer en temas que con un poco de razonamiento no puedan se solucionados. Y si no conocen, por qué no buscan una verdadera asesoría? no hay que llegar a presentar un proyecto en el senescyt para lograr cierta seguridad en las redes.

Bueno, veamos el primero que veo reportado:

escuelalegislativa.ec

Comienzan reportando un sitio de la asamblea nacional, llamado http://escuelalegislativa.ec lamentablemente no pude verificar (tomar una imágen) del ataque, quizá andaba medio dormido o no consideré importante el entrar a tiempo, ya cuando entré a mirar el sitio, estaba nuevamente en línea con información referente a sus actividades. Pero bueno, algunos medios de comunicación reportan que el sitio fue atacado, en todo caso hasta el día de hoy no veo ningún anuncio con una explicación de lo sucedido, o denegación de que haya ocurrido, o un post indicando que al menos algo se ha realizado para evitar que vuelva a suceder un evento así.

Se usa por tanto una simple técnica que es no reportar problemas propios para evitar una vergüenza pública. Esta situación se repite en la virtual totalidad de los sitios, ninguno reporta a sus mandantes lo sucedido ni las acciones. No repetiré lo mismo para cada caso.

La IP donde está el sitio es una IP de la CNT, posiblemente sea un sitio alojado en sus propios servidores de la asamblea.

NOTA: y quiero dejar bien claro, el proveedor de servicio de hosting que se use para nada es el responsable de la seguridad de un sitio. Es decir, ni la CNT ni los demás proveedores que hablaré en este documento tienen que ver con la seguridad de un sitio (ni volumedrive, softlayer ni ningún otro que pueda aparecer en este documento). Anoto simplemente los nombres de los proveedores para dejar en claro que no importa el proveedor de hosting con lo ocurrido. La seguridad es algo de lo que deben ocuparse las personas a cargo del sitio web, del servidor, y por supuesto de la seguridad del organismo (cargo que no creo que todavía ningún organismo haya creado)

Es la misma IP donde está alojado el sitio asambleanacional.gob.ec

eperez@eperez ~$ host www.asambleanacional.gob.ec

www.asambleanacional.gob.ec has address 186.42.121.150

eperez@eperez ~$ host escuelalegislativa.ec

escuelalegislativa.ec has address 186.42.121.150

El sitio parece hecho en joomla

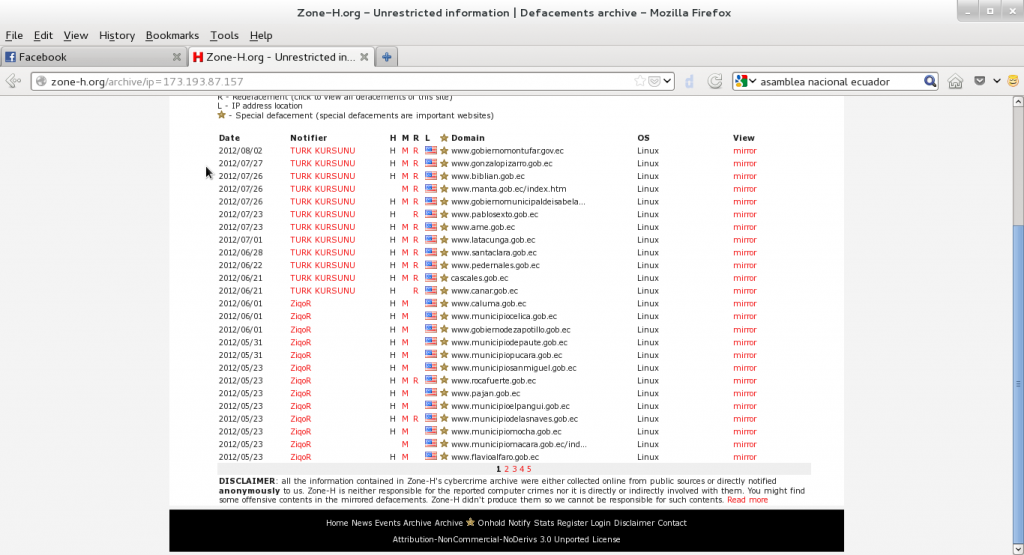

Otros sitios de esta IP han sido defaceados previamente como se puede ver en http://www.zone-h.org/archive/ip=186.42.121.150

Como curiosidad que no repetiré: ninguno de los sitios defaceados ayer fueron reportados en zone-h.org por alguna razón que desconozco.

En resumen sobre este caso: hay bastante por hacer todavía en este servidor, y no me parece difícil el mejorar su seguridad.

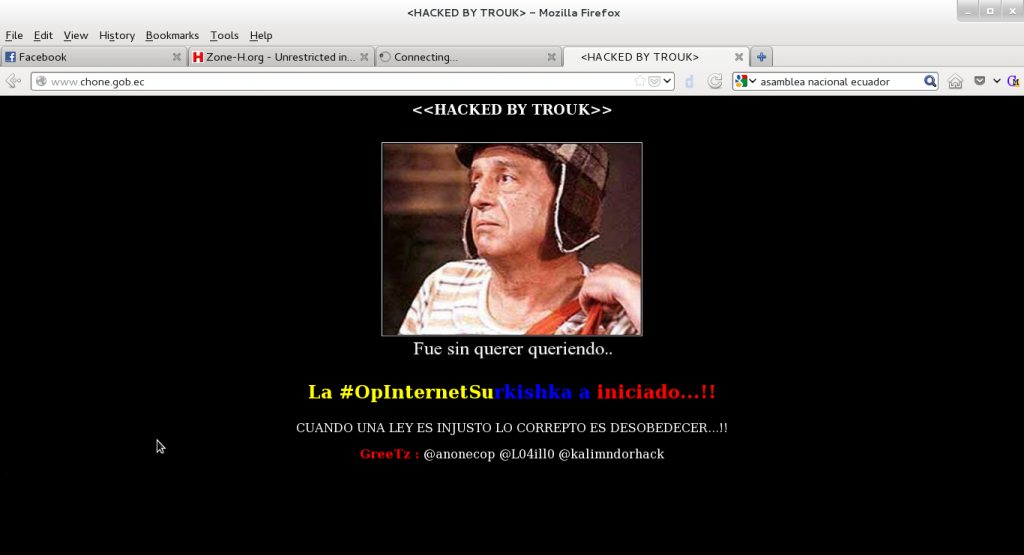

chone.gob.ec

Este sí logré tomarle una fotito, es un sitio no precisamente relacionado con el gobierno central sino con lo que llaman GAD, es un municipio:

Ok, el sitio está alojado en una IP del servicio de alojamiento BlueHost y ha sido defaceado anteriormente como podemos ver aquí y aquí y aquí

Ok, en zone-h.org como vimos, no se reportan todos los defaceos, pero zone-h.org no pone defaceos que no hayan ocurrido. Como podemos ver en zone-h.org el sitio cambia de IP frecuentemente, al parecer piensan que cambiando de servicio de alojamiento pueden solventar problemas o quizá es que encuentran mejores precios o no sé, cualquier cosa menos algo fundamental: seguridad. ¿Por qué? porque la seguridad no está en este o el otro servicio de alojamiento, la seguridad está en la capacidad de razonamiento lógico, de conocimiento de la persona o personas a cargo de mantener el sitio.

Algunos inmediatamente comenzaron a mofarse o hacer notar que varios sitios de los defaceados ayer no eran sitios del gobierno central, sino de municipios y sitios no relacionados con el gobierno central, como dando a entender que estos no tenían culpa ni razón de estar aquí. No entiendo la razón completamente pero luego verán que no sólo los municipios fueron atacados, sino sitios del gobierno central también. Pero a la final, estos municipios dependen de fondos del gobierno central, tienen autoridades de elección popular pero también tienen servidores públicos, deben seguir leyes y reglamentos dictados por el gobierno central siempre y cuando no interfieran con sus labores. Por qué no ayudarles o crear reglamentos para un mejor manejo de estas funciones? Además, no es que los funcionarios de los municipios no tengan que ver con el gobierno central, uno que otro puede haber trabajado en el gobierno central y al revés, puede que luego trabaje en el gobierno central. A lo que quiero llegar es que aquí el problema no es de municipios, aquí el problema está en una necesidad de mejorar la capacidad de atacar problemas autónomamente, con razonamiento para evitar estas situaciones pues no son X y Y, son personas que fueron o son educadas en los mismos lugares que los funcionarios que trabajan en el gobierno central, y por tanto tienen un nivel de conocimiento muy similar que debemos mejorar en su conjunto, mejor no diferenciarles sino tratar de elevar la capacidad de reacción a todos. Y no, no lo van a hacer autónomamente y sólo por amor al arte.

El sitio está hecho en joomla, lo dice al final en un recuadrito negro que hay ahí :

Copyright © 2012 Municipio de Chone – Ecuador . Todos los derechos reservados.

Joomla! is Free Software released under the GNU/GPL License.

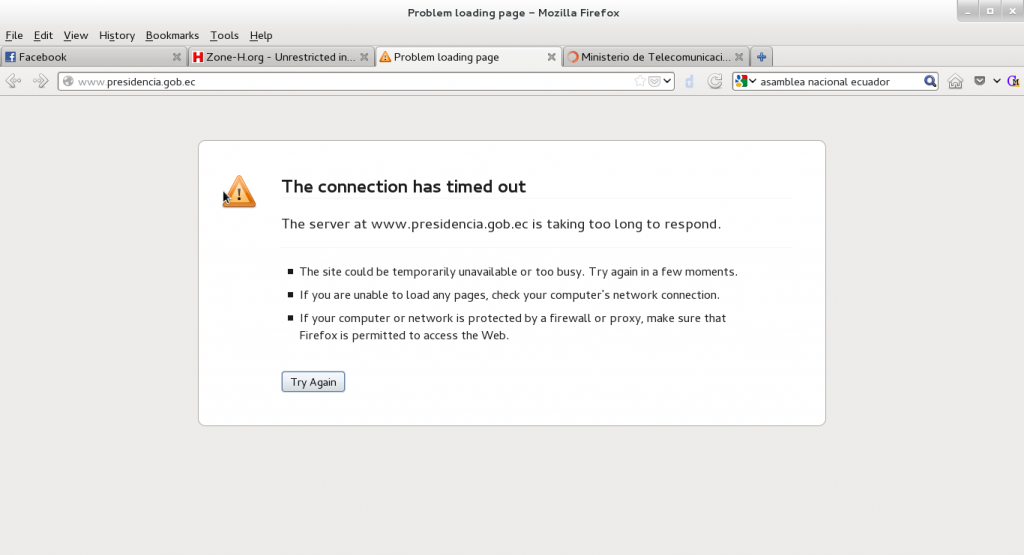

presidencia.gob.ec

Este sitio no lo defacearon esta vez, solamente le provocaron interrupciones a su servicio por inundación de solicitudes (DDOS)

Se puede hacer algo para evitar o mitigar los ataques de DDOS? Se ha dicho continuamente que sí. Hay muchas cosas para evitar estos ataques, pero no se han adoptado aparentemente todas las medidas necesarias.

Es una justificación el decir que todos los años el sitio sufre de esto por la masiva afluencia de personas al sitio a ver la presentación de la rendición de cuentas? No es una justificación.

Te parecería bien que el día de las elecciones el sitio del consejo electoral deje de funcionar? generaría muchas dudas verdad? por eso es imperioso a los sitios importantes darle atención importante para evitar fuertemente este tipo de ataques.

Comprar nuevo hardware no es la solución a los problemas, aquí hay que mejorar la capacidad de análisis y razonamiento de las personas a cargo, generar ideas que permitan evitar esto, y son muchos aspectos a tratar y se puede evitar este tipo de ataques. Pero parece que le prestan atención solamente cuando les lanzan amenazas, no es un tema de permanente atención como debería ser.

El sitio estuvo inalcanzable desde varios lugares en varios momentos. Ok, la caída no fue permanente, pero fue visible innegablemente:

un rato después, algo parecido:

Estos problemas no se resuelven llamando a un gurú para que haga la magia. Hace falta un grupo de trabajo que de forma continua monitoree y trabaje para minimizar o eliminar estos temas. ¡Y hay capacidad en el país para lograrlo! Esto no es un tema para que colateralmente alguien que hace el sitio web o que conoce algo de redes lo resuelva, hay que hacer bien las cosas.

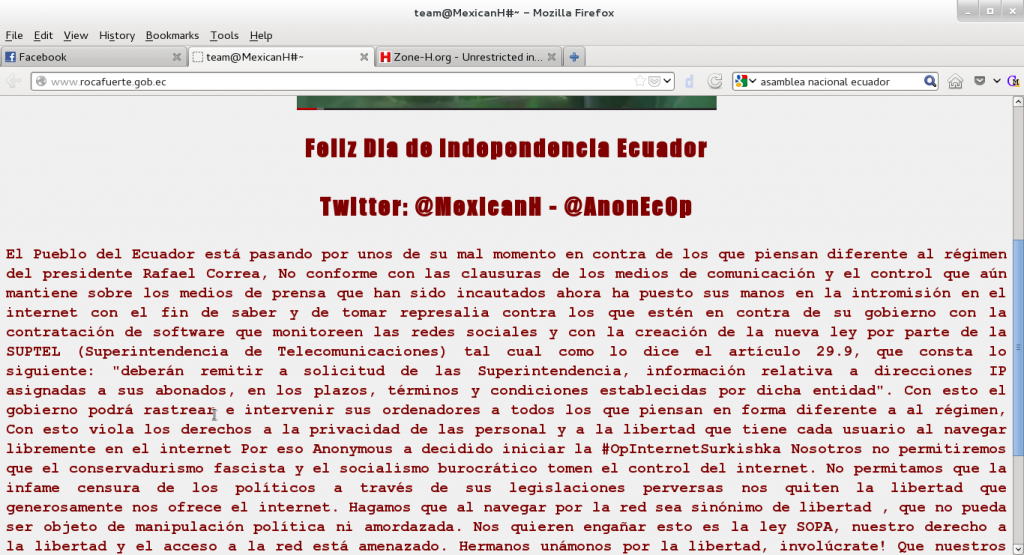

rocafuerte.gob.ec

Otro sitio de un municipio

Está alojado en un proveedor de hosting en Estados Unidos, la red es Softlayer

La definición en los dns del sitio merece mejorar, por ejemplo www.rocafuerte.gob.ec apunta a softlayer y rocafuerte.gob.ec (sin www) no existe

La IP parece ser de un servidor que aloja a muchos municipios, recuerdo que la ame quiso hacer algo así, y me parece excelente, pero siempre y cuando hayan seguridades implementadas en el server.

Esta IP ha sido atacada previamente MUCHAS veces, lo que evidencia que este servidor es vulnerable y es un perfecto target para los pescadores, pues siempre pescan algo aquí. Es una pena que en tantos ataques no se hayan tomado medidas. Por favor, igualmente hace falta un grupo de trabajo para mejorar esto.

El sitio en sí ha sido atacado varias veces como podemos ver aquí y aquí y aquí

Nuevamente: existen cambios de IP, existen ataques repetidos a un mismo server pero no parece haber una solución. Es el problema el hardware? El adquirir nuevo hardware mejorará esto? NO! El problema es Capa 8, el problema es que hay que mejorar la capacidad de análisis y razonamiento del responsable del sitio, del server, de la red para detectar los problemas (que pueden ocurrir) y evitar que pasen de nuevo.

El sitio permanece defaceado al momento. El sitio parece hecho en joomla , lo validé usando verificaciones indirectas: http://www.rocafuerte.gob.ec/robots.txt http://www.rocafuerte.gob.ec/htaccess.txt y http://www.rocafuerte.gob.ec/configuration.php-dist lo mismo haré con los que permanezcan defaceados, verificaré estos archivos que son un buen síntoma de un sitio que ha sido instalado sin mucha preocupación por la seguridad.

En resumen, este servidor donde están alojados muuuuchos sitios de municipios, merece atención, merece un poco de cuidado en verdad. Y lo bueno es que al estar todos apelotonaditos en un mismo lugar, las medidas no tienen a ser dispersas sino solamente a un servidor.

municipiodecolta.gob.ec

Es el mismo caso anterior, está en la misma IP, posiblemente el mismo fallo. Así que si deseas puedes leer la entrada anterior del municipio de rocafuerte. Solamente pondré la imagen:

municipiocayambe.gob.ec

El mismo problema anterior, la misma Ip, el atacante al parecer encontró una mina de oro en esta IP y se dedicó con tranquilidad a atacar uno a uno los sitios.

Este parece ser un servidor donde está también el sitio de la AME, posiblemente la AME les dá a los municipios la opción de que estén todos amontonaditos en un sólo lugar (y aparentemente usando joomla todos) de forma tal que son un target fácil de atacar pero también debería ser fácil de resolver. La AME debe buscar asesoría en este problema, no debe ser muy difíl de arreglar.

quininde.gob.ec

El mismo caso anterior, el mismo servidor.. a propósito, deben revisarse los dns también.

Si te fijas no es la primera vez que estos eventos ocurren en este servidor, creo que si este servidor se le aplicara una mejora a la Capa 8, podrían evitarse vergüenzas ajenas:

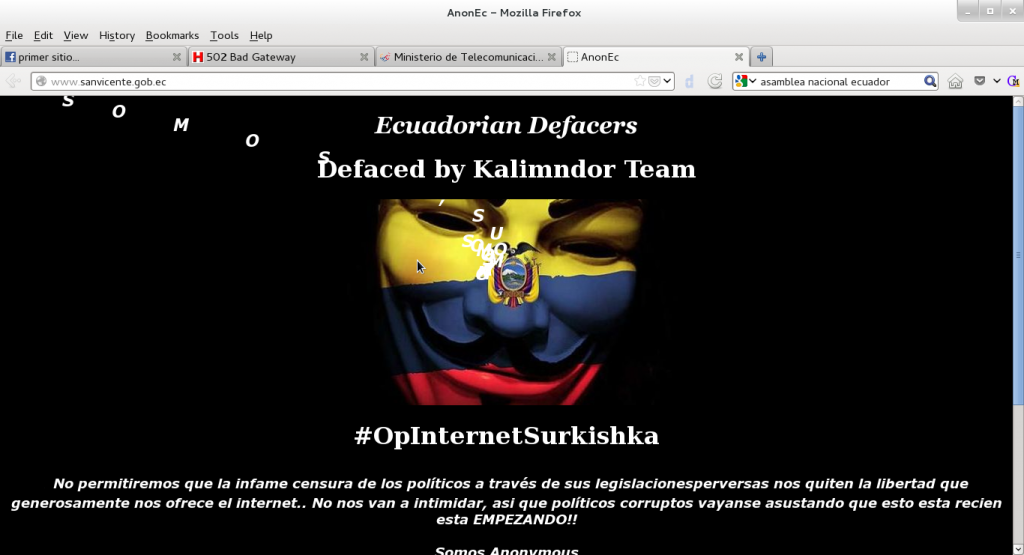

sanvicente.gob.ec

Aburrido, lo mismo nuevamente:

Yo pienso que estos son sitios de relleno, es decir, al ser un servidor aparentemente fácil de atacar, se utilizan estos sitios para hacer bulto, para hacer cantidad eh?

A propósito, el otro día el ministro del mintel inauguró algo de un infocentro en este municipio cantón, como aparece en el sitio del mintel. Es decir, sí hacen alguna labor a nivel de parroquias cantones para ayudarles o colaborarles en ciertos temas de información. ¿Por qué también no les ayudamos en temas de asegurar sus sitios y redes?

Señores, internet no es un juego de niños, hay que tomarle seriamente, no es solamente publicar sitios web o inaugurar centros de acceso a internet, hay que dedicarle recursos a su seguridad! Vamos: a ayudarles, sí hay personal para esto. No hay que buscar gurús muy lejos

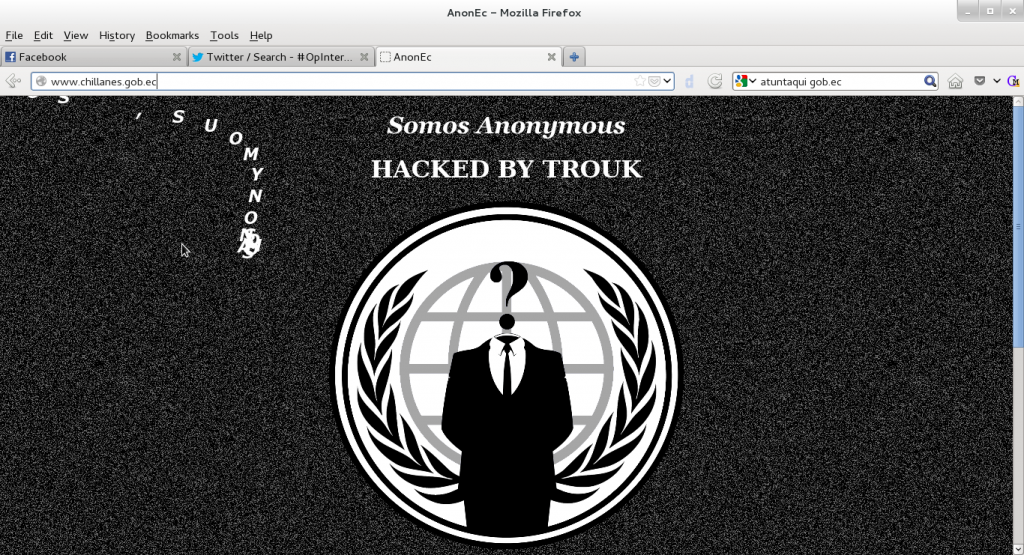

chillanes.gob.ec

Lo mismo de los anteriores, mismo server:

dei.gob.ec

dirección de educación de Imbabura, al parecer los atacantes se dieron cuenta que abusar de un servidor tan débil como en el que estaban alojados los municipios anteriores era ya aburrido, y que iba a causar una mala sensación, es como abusar de un niño de 1er grado estando tú en 10mo grado.

Así que buscaron otro target fácil pero en sitio diferente, fueron a la dei.

está alojado en una IP diferente en un proveedor de hosting y servidores llamado volumedrive.

Esta IP ha sido atacada previamente como podemos ver aquí

Este sitio web ha sido defaceado previamente como podemos ver aquí

Como podemos ver, no es un tema de dónde estén alojados los servicios, los problemas ok, ocurren, el problema sigue siendo capa 8 eh?

El sitio sigue defaceado en estos momentos parece ser un joomla por lo que vemos aquí

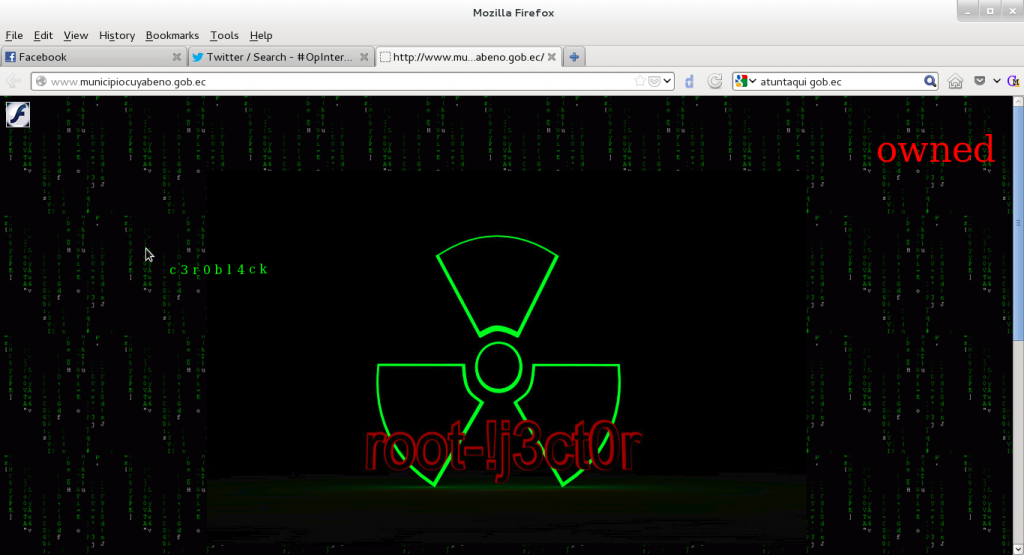

municipiocuyabeno.gob.ec

nada, siguieron quitándole el caramelo al niño de primaria, volvieron a atacar a otro sitio del mismo servidor ese donde están muchos municipios..

elcarmen.gob.ec

lo mismo del anterior, aqui ponemos el reporte en twitter.

al momento el sitio no se ve todavía

Aquí otro de lo mismo

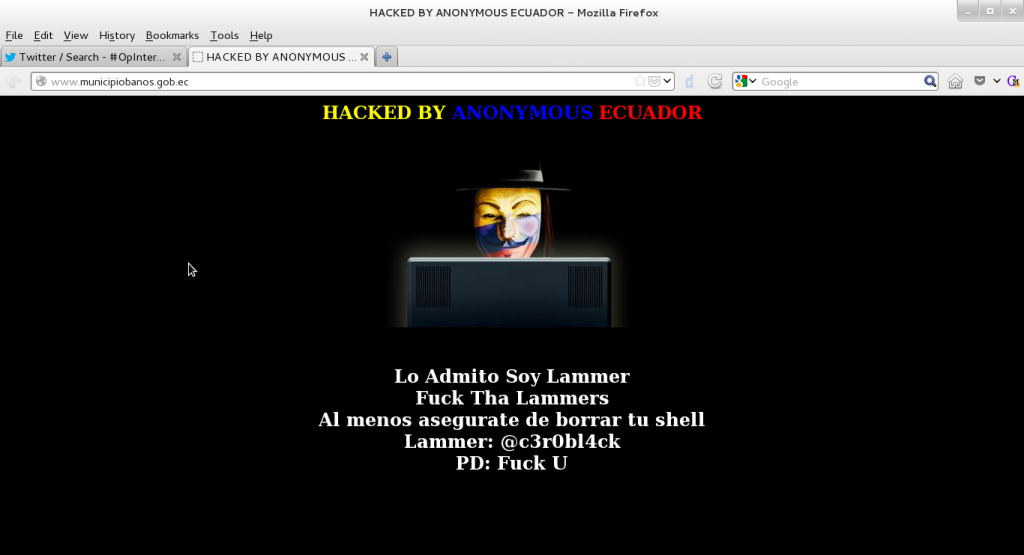

municipiobanos.gob.ec

en resumen, lo mismo de los municipios anteriores:

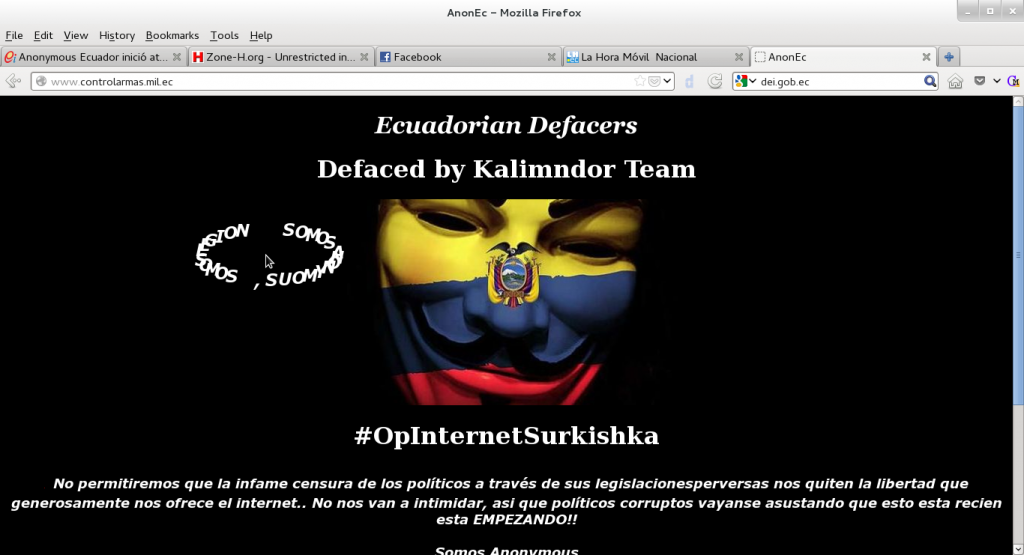

controlarmas.mil.ec

ok, este es diferente por varias razones:

- no está alojado en el server de los municipios

- no es un gad, sino una institución del gobierno central

- es el ente de control de armas. Quién controla a quien nos controla?

El sitio sigue defaceado al momento.

la IP pertenece a un proveedor en EEUU llamado DFW datacenter.

La IP ha sido atacada previamente como podemos ver aquí

El sitio en cuestión ha sido defaceado previamente como podemos ver aquí

El sitio corre joomla por lo que dice robots.txt

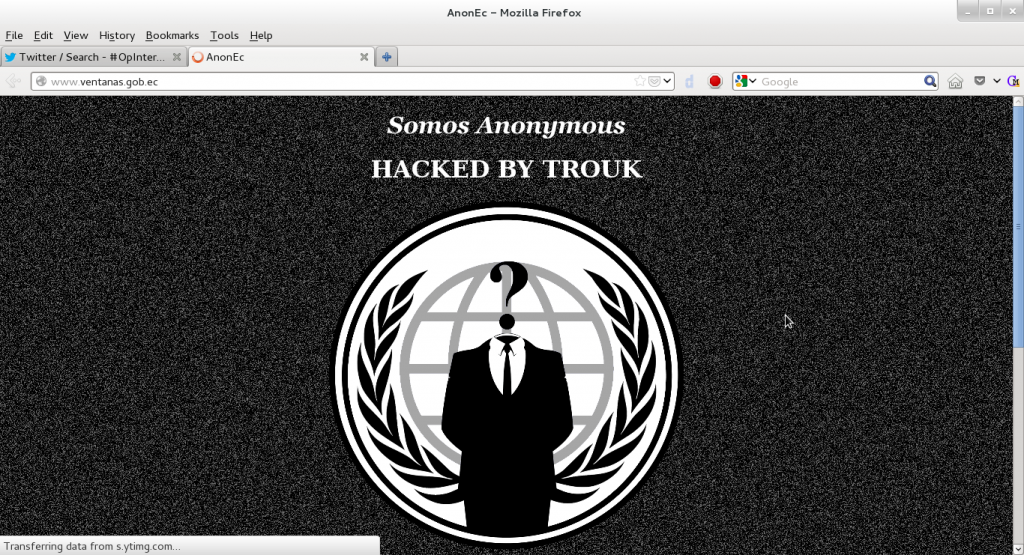

ventanas.gob.ec

rápido, lo mismo de los municipios anteriores.. fallas

Y dejemos claro: creo que los administradores o personal de sistema de los sitios defaceados deben preocuparse por su seguridad, no recaer en empresas privadas solamente, no tirar la pelotita para el otro lado! Deben exigir al menos que mejore su seguridad y tener un plan de aseguramiento para el servicio que revisar y cumplir.

¿dónde están los coreanos? preguntaban en twitter

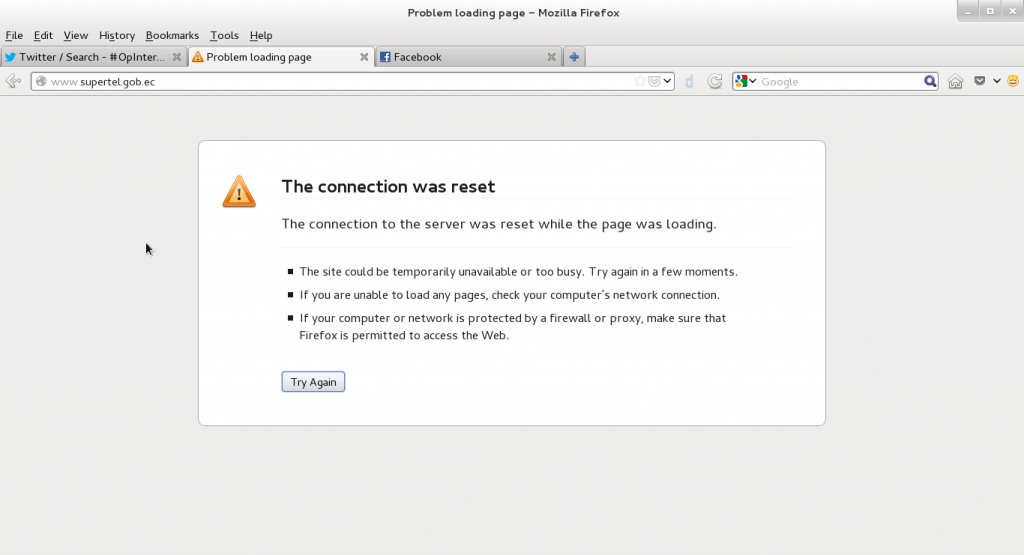

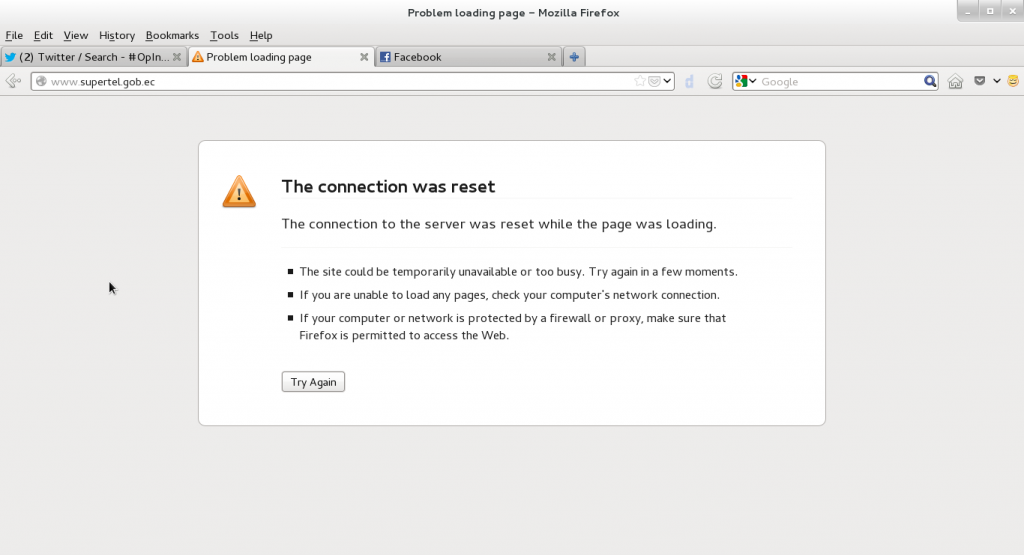

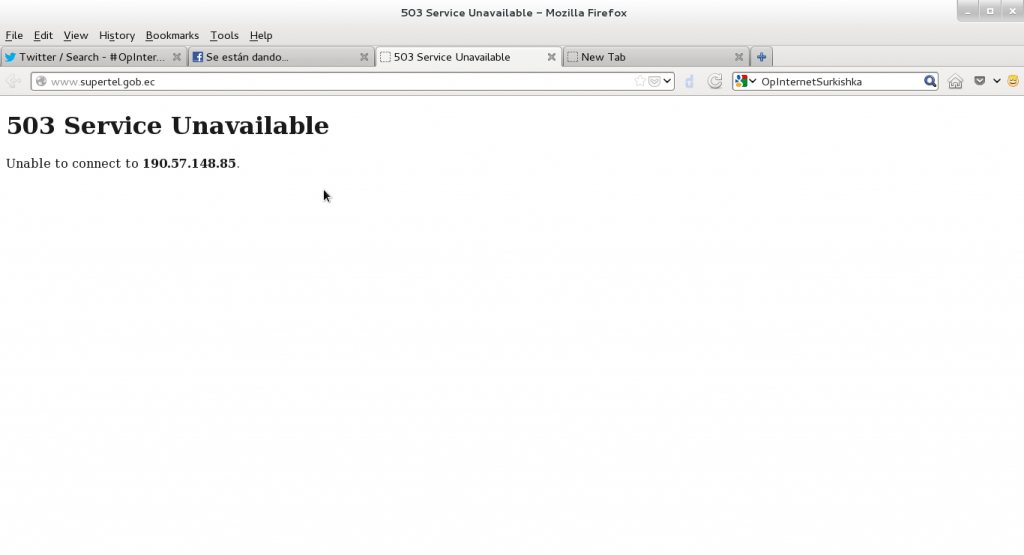

Supertel.gob.ec

Aquí vemos el sitio de la supertel sin responder… no es un defacement, sino un DDOS al parecer:

Un rato más tarde un error similar:

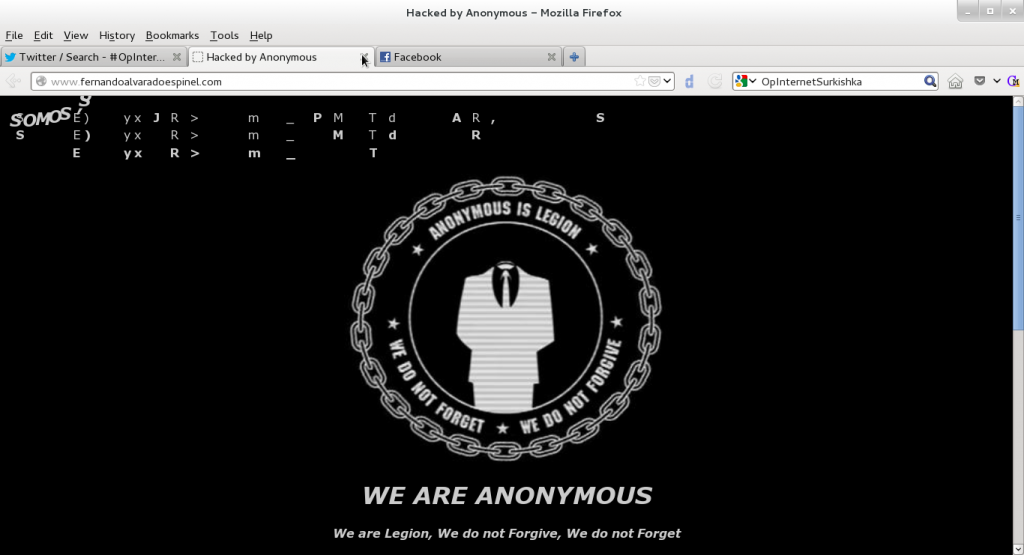

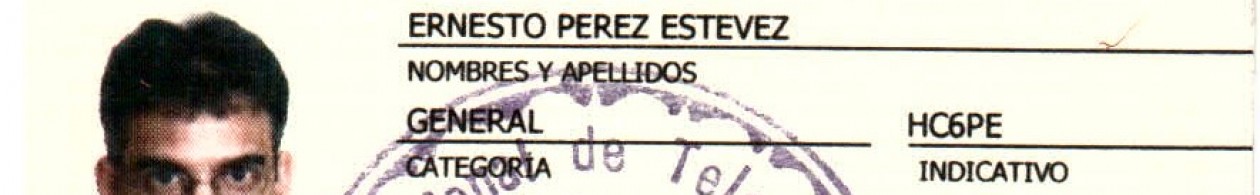

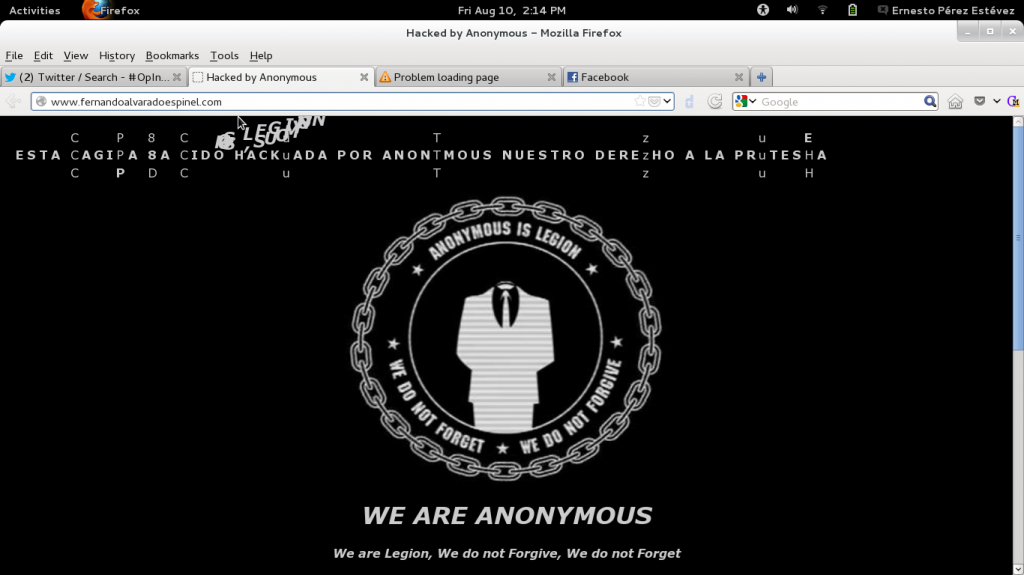

sitio personal de un funcionario público

Este es el sitio web de un funcionario público, al parecer tampoco estaba actualizado o le descubrieron la clave

Este sitio está alojado en mediatemple, en EEUU.

Como curiosidad, un rato después volvió a ser defaceado el sitio. Al momento se tomó la medida más rápida que se puede, que es eliminar el acceso al sitio, sale un mensaje que dice:

Forbidden

You don’t have permission to access / on this server.

Apache/2.2.22 Server at www.fernandoalvaradoespinel.com Port 80

Supongo ahora definan que pasó y tomen las medidas para que el sitio vuelva al aire pronto.

Evidencia que realmente hay problemas de seguridad no sólo en temas públicos sino incluso en sitios privados. El tema de la seguridad en la web en Ecuador es bastante generalizado.

No puedo determinar qué sistema corren, podría ser wordpress, podría ser joomla, esperemos a que regrese al aire el sitio para ver.

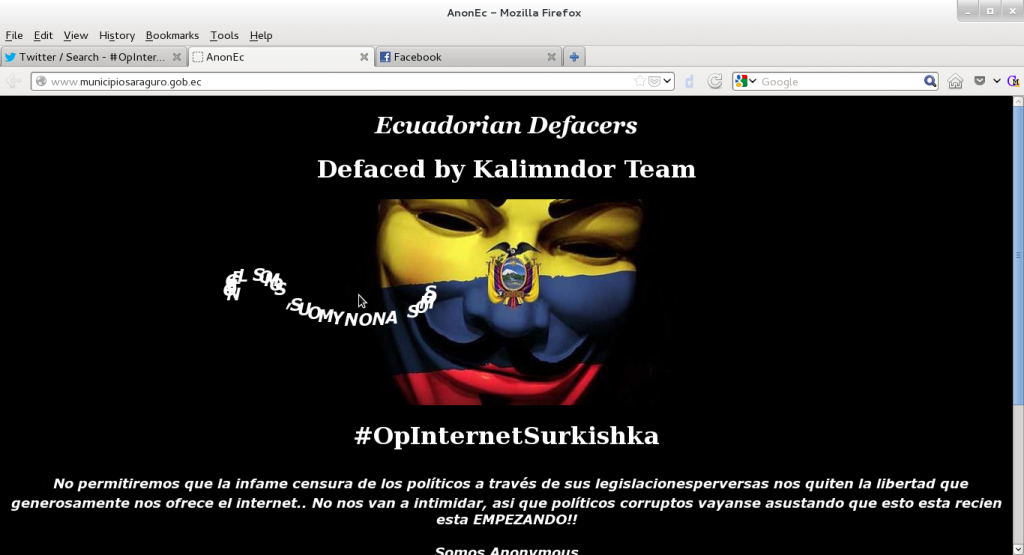

municipiosaraguro.gob.ec

Este es un sitio no alojado donde mismo la mayoría de los anteriores municipios

La IP es 74.118.193.78 que pertenece al proveedor de hosting volumedrive (el mismo del dei.gob.ec .

al momento no puedo determinar qué usa porque parece que les han alterado el .htaccess y todo es redirigido a la página del defacement. Pero vamos, no dudo que sea joomla igualmente. es que toparse un sitio del estado que no corra joomla debe generar un gran “WOOOOW” de asombro.

El sitio fue defaceado hace menos de un año como podemos ver aquí

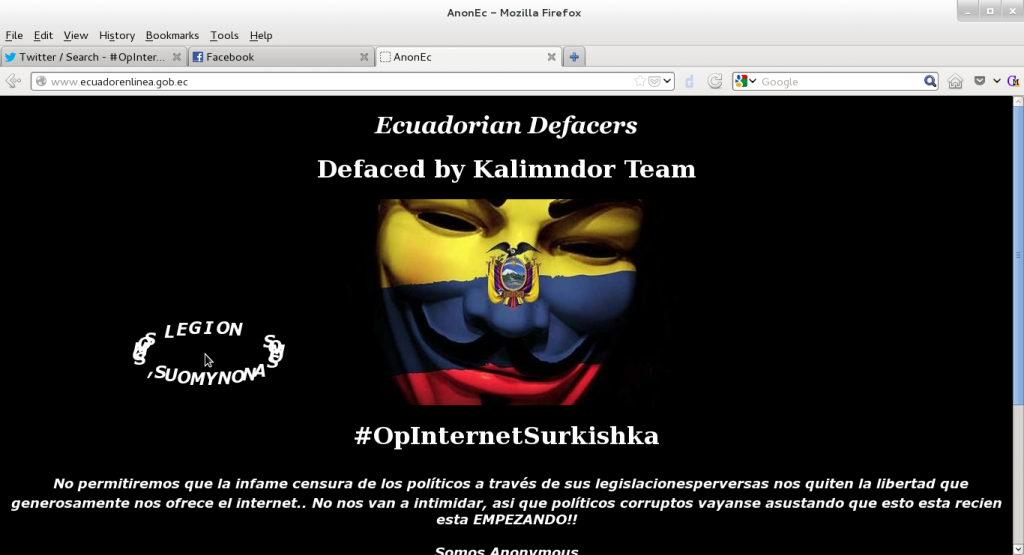

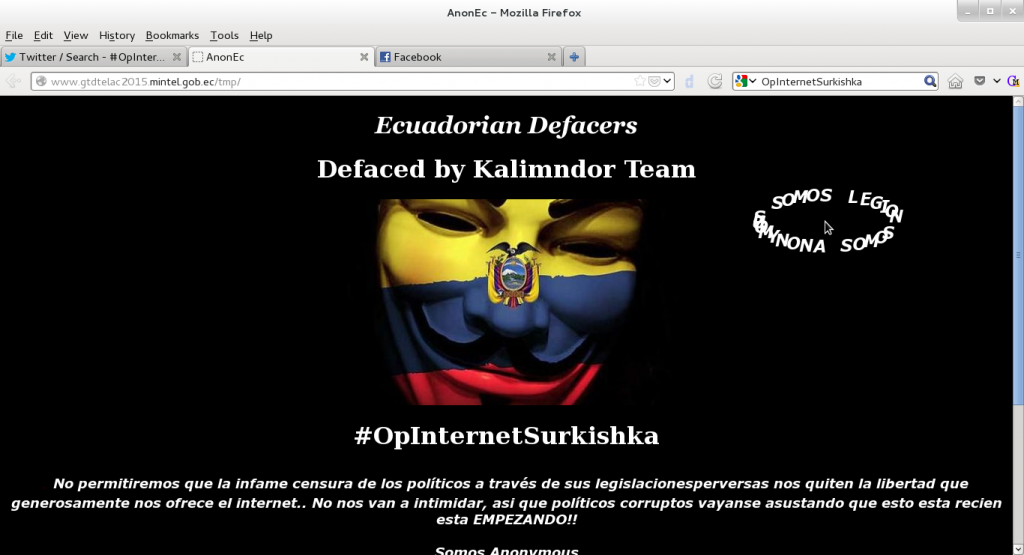

ecuadorenlinea.gob.ec

es un sitio que pertenece a un ministerio, al mintel

Ya no es un municipio, es directo al mintel.

La IP es 201.219.44.21 y pertenece a CNT

Un sitio en esta IP ha sido defaceado anteriormente como podemos ver aquí.

Si se fijan, el ataque ocurrió par de días antes.. esto desde ya debería haber levantado una luz de alarma. ¿Quién cuida a quien nos cuida?

El sitio corre algo llamado limesurvey por lo que veo en el htaccess.txt porque todavía el sitio sigue defaceado, en estos momentos todavía así está.

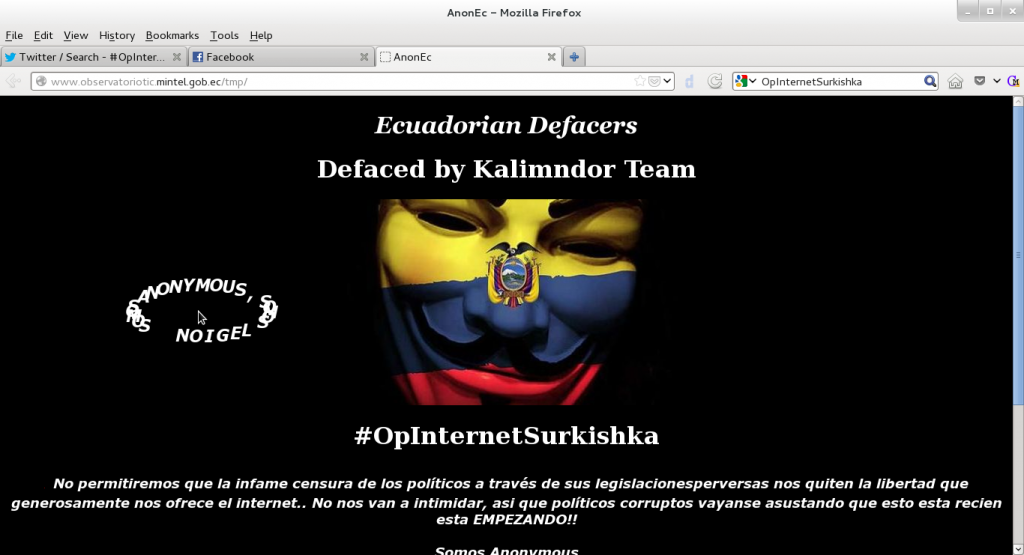

Otros sitios del mintel

Aquí vemos algunos sitios del mintel defaceados, dos para ser precisos. Están en la misma IP que pertenece a CNT y en la misma IP que el sitio anterior de ecuadorenlinea.gob.ec es decir, otro server que pudo haberse asegurado fácilmente porque está seguramente en sus predios y tienen seguramente personal que debe ocuparse de esto. Sino.. podrían buscar quien sí se ocupe de ellos.

Ok, el mintel implementó IPv6 el otro día.. lo habrán hecho bien? Si lo hicieron los mismos que mantienen estos sitios defaceados yo sugeririá que se revise rápidamente la instalación nunca está de más ser precavido.

supertel sigue down:

mientras tanto la supertel seguía con el cocote para abajo y las nalgas para arriba, es como cuando coges la primera borrachera de tu vida.. o mejor aún: te has disparado un tabaco (habano) pero de los bacanes de esos que costaban 2 pesos en las tiendas estatales en Cuba en los 90? Bueno, pues todo te comienza a dar vueltas de una forma incontrolable! ¿Quién supervisa a los que nos supervisan?

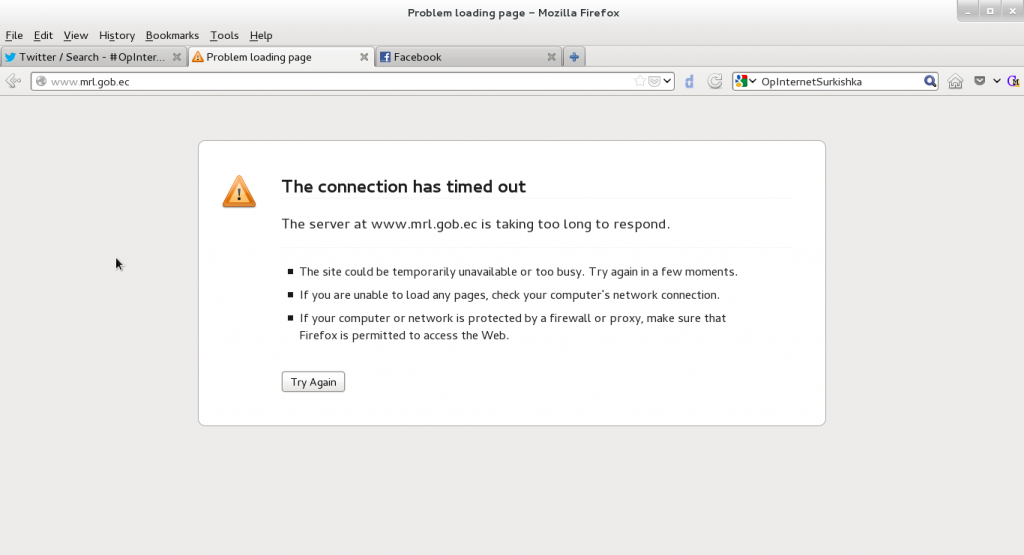

mrl.gob.ec

down… Quizá podríamos decir que esto fue una “renuncia obligatoria” a servir el sitio web?

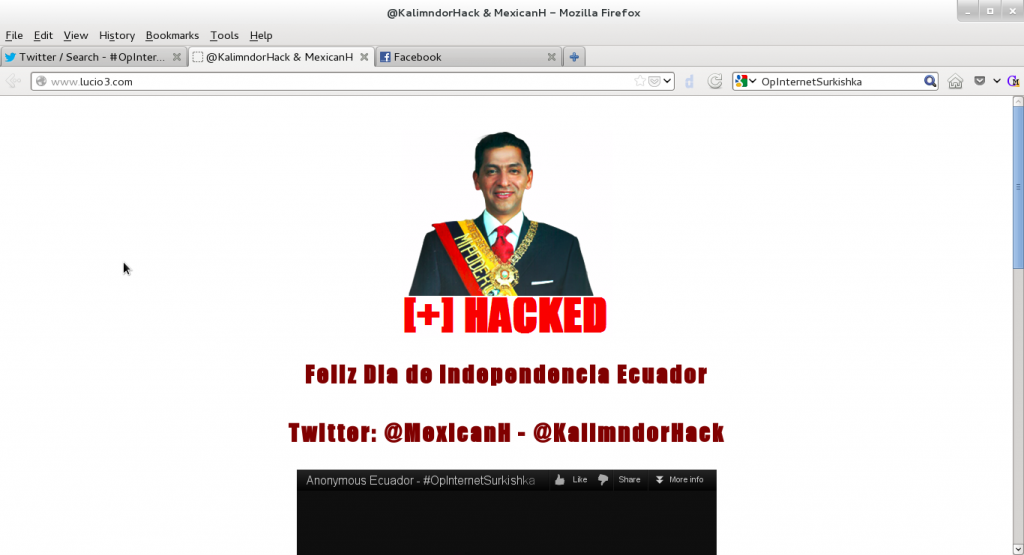

lucio3.com

el mejor amigo de los americanos, el del ministro de la coimita para las obras, el que no confió en los forajidos que luego lo tumbaron y ahora no quieren ese tipo de manifestaciones… pum pum como dijo en su discurso

Al momento el sitio lucio3.com dice: this account has been suspended… parece correr cpanel.. el sysadmin se adelantó al CNE JAJAJAJAJA

fernandoalvaradoespinel.com returns

el mismo defacement de nuevo, al parecer repusieron el sitio sin pensar que cuando lo atacan es por algo, no es porque un inícuo lo deseó y ya.

El sitio al momento ya no muestra nada, por fin se dieron cuenta que hay que arreglar algo, lo que sea pero arreglarlo.

Realmente uno se siente mal cuando no se le permite expresarse en el medio que desea. Lo entiendo.

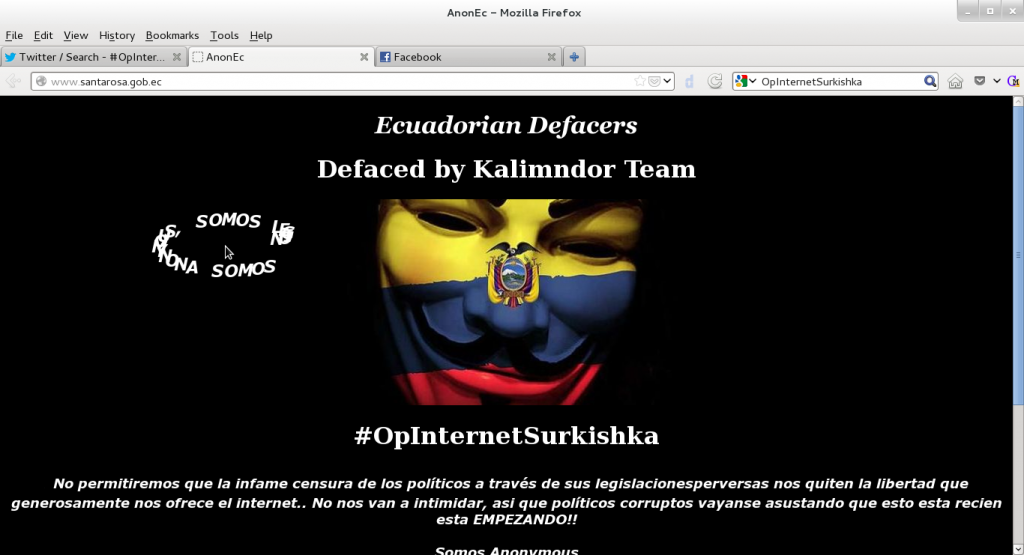

santarosa.gob.ec

hum, esta IP me suena similar a otras 173.242.121.230, está en volumedrive (busca arriba los de volumedrive), es el mismo proveedor…

El sitio está corriendo en joomla como podemos ver aquí

Ya por aquí me comencé a aburrir, ya era tarde y yo también quería tener una vida!

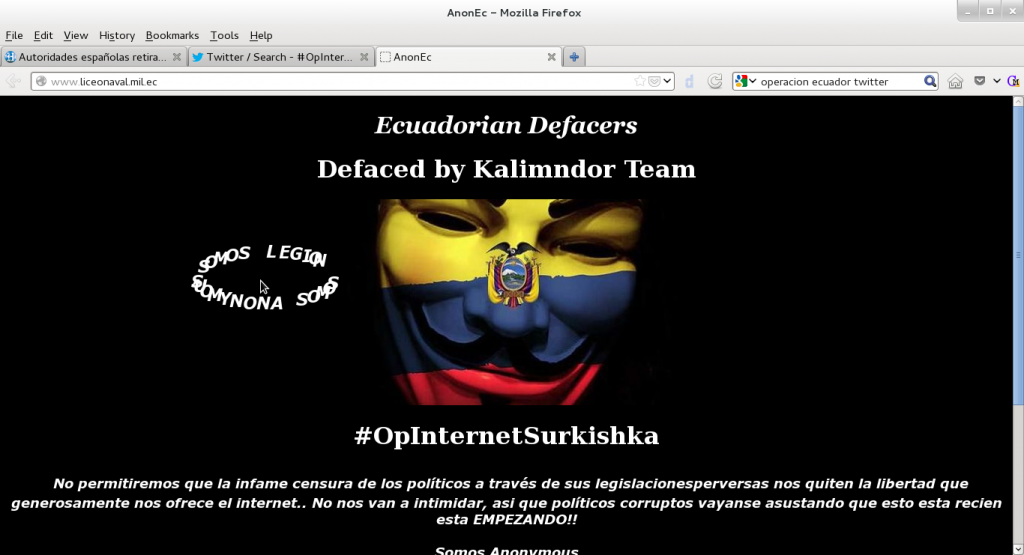

liceonaval.mil.ec

El sitio ya fue defaceado anteriormente como podemos ver aquí, aquí y aquí wow, hasta BSD han tenido en sus servers, pero no dan pie con bola, el problema no es las capas inferiores del modelo OSI, el problema es Capa 8!!!

¿Que harán? cómo resolverlo? juicios? o mejorando la Capa8? Sugiero mejorar la Capa 8!

El sitio no parece correr joomla, aunque como de paso comento: el sitio sigue defaceado, entré a otras url que no estaban cambiadas y no parece ser joomla sino un sistema que pasa por la URL parámetros, quizá por ahí les envenenaron. Este ataque al parecer tuvo mejor calidad.

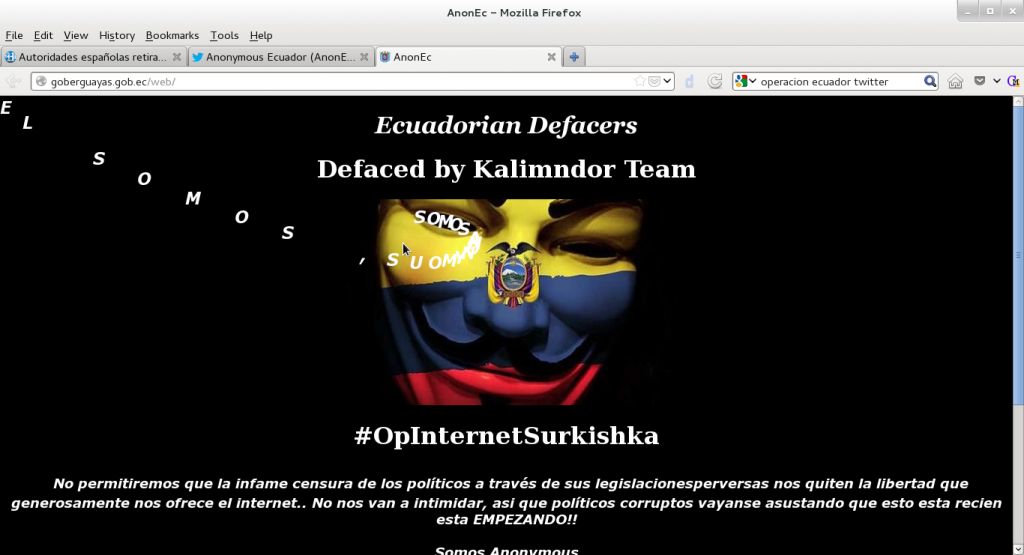

Gobernación de Guayas

no es un gad verdad? No estaba muy asegurado al parecer:

Al menos son sinceros, cuando entré hoy decía:

reconocer los problemas, vamos, problemas tenemos todos, pero la idea es trabajar para evitar que pasen de nuevo!

La IP es 72.18.142.98 y pertenece a Webby Enterprises LLC

El sitio parece hecho en wordpress.

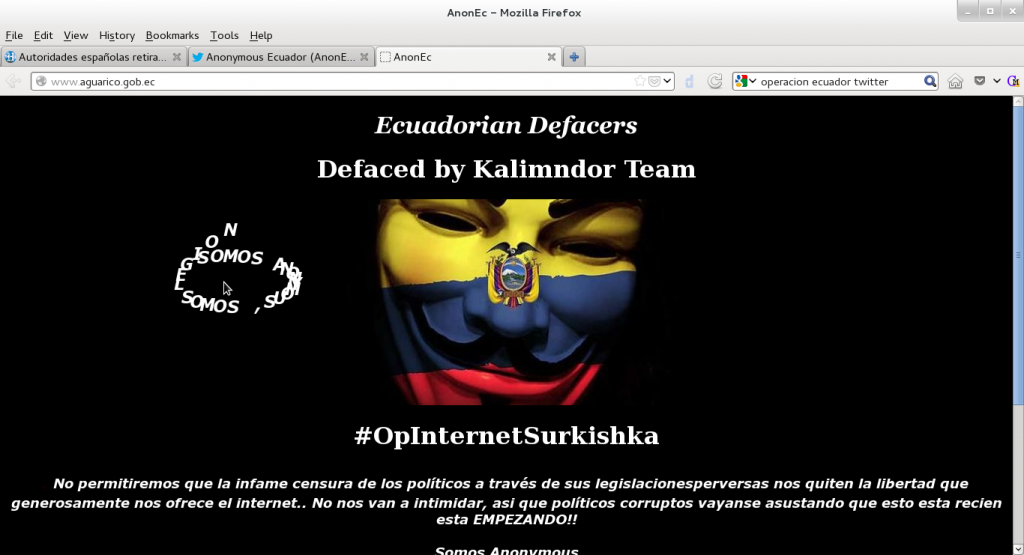

aguarico.gob.ec abultando los resultados

Este sitio es lo mismo del lote de sitios de los municipios, mismo servidor, misma IP 173.193.87.157

Ya no tiene gracia, quitándole el caramelo al niño chiquito.

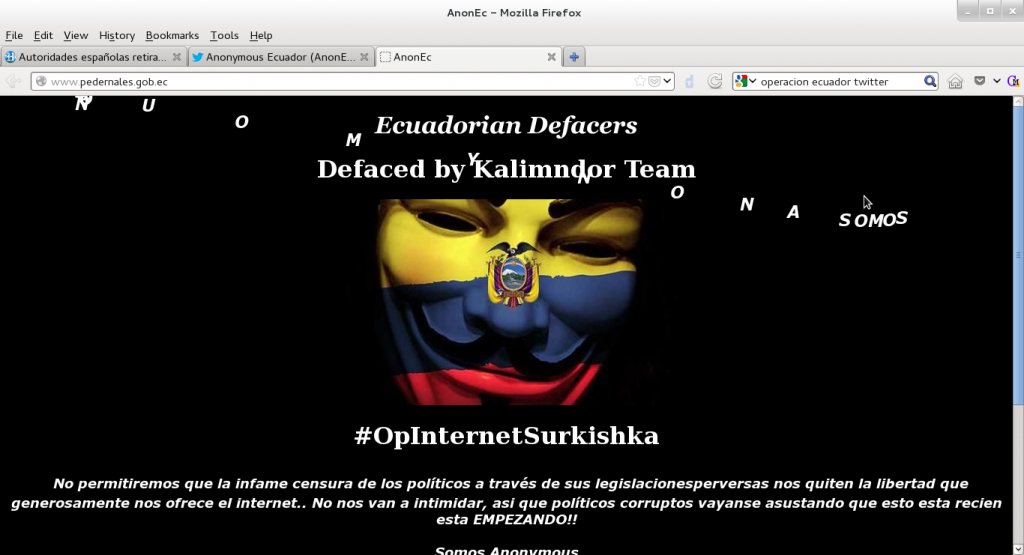

pedernales.gob.ec lo mismo del anterior

ame.gob.ec

pienso que es un server que mantiene la ame, ellos también cayeron en la fulminante ronda a este servidor(173.193.87.157), así se ven hoy:

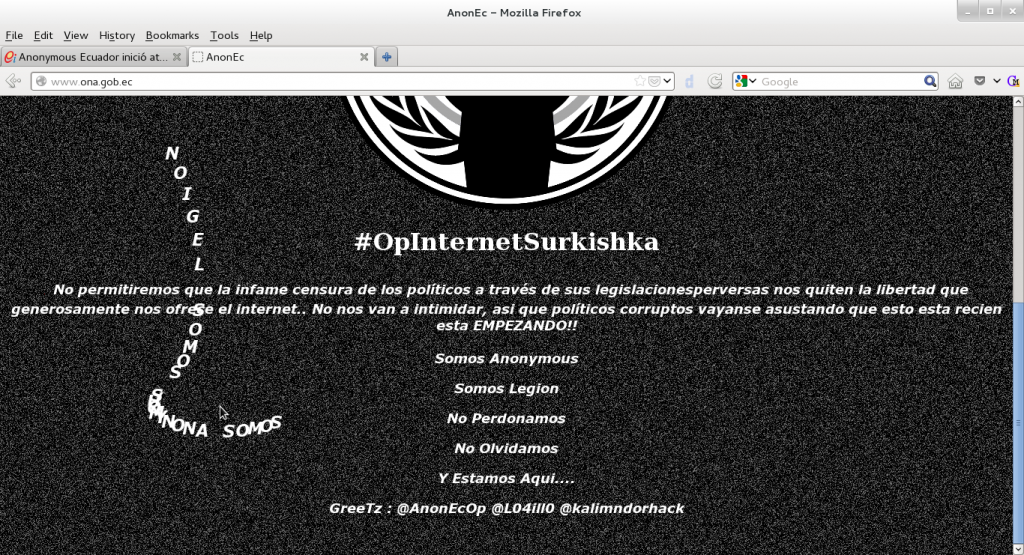

ona.gob.ec

Lo mismo e? El mismo servidor 173.193.87.157 y demás

Resumen:

Si se fijan, una gran cantidad de sitios pertenecían a un único servidor que parece que debe ser asegurado. de haberse asegurado correctamente este server de los municipios y el server del mintel que mantenía esos 3 sitios hackeados… posiblemente la cantidad no hubiera sido impersionantemente grande… quitando estos sitios que son hackeos triviales a servers poco endurecidos y problemáticos.. quitando estos sitios realmente los ataques ocurrieron a sitios importantes pero no tantos como menciona la prensa eh?

También los sitios podrían haberse dispersado entre diversos proveedores para evitar que una falla en un servidor afecte a muchos sitios a la vez como parece ocurrió. Aunque yo me huelo mas bien una falla en el hecho de que tienen joomlas y posiblemente no hayan sido actualizados.

¿Qué falta en sentido general? En sentido general falta una adecuada capacitación, lógica de administración y razonamiento analítico para poder prepararse ante estos ataques. Es lo que vengo insistiendo, vamos capaciten y evalúen al personal, como mismo hacen con los servidores judiciales, médicos, maestros, los ingenieros de sistema que atienden las redes y servidores también deberían capacitarse y aprender.

No todo es hardware, pero de esto hablaré en un artículo posterior. Es hora ya de que pensemos que es el cerebro el que hay que entrenar y no las chequeras para llenarnos de hardware!

¿Es culpa de joomla? Si te fijas la enorme mayoría de los sitios corre joomla… no es joomla es culpable joomla se ha convertido en un síntoma de sitios armados al apuro, por cumplir con algo, pero sin preocuparse por su seguridad, a joomla se le puede asegurar perfectamente, pero es necsario no sólo comprar el hecho de que te hagan el sitio sino además tener soporte por largo tiempo para el sitio, sino, queda desactualizado y pácata! cóge tu huracazo!

Quien perdió en esta pelea? todos, y espero que este reglamento sea pronto muy bien revisado, enmendado, mejorado. Es hora ya de parar de hablar del escándalo del día y orientarnos a que no nos dejen pasar el reglamento así como está.

Números finales:

según los cálculos de lo que ví, atacaron 30 sitios

uno es de un ex-funcionario (el coronel-ingeniero)

el otro es de un actual funcionario

de los 28 sitios restantes.

- 15 son de un sólo servidor, son municipios

- 3 son de un sólo servidor, del mintel

Por tanto, con haber asegurado mínimamente estos 2 servidores, se hubiera impedido el ataque a 18 de los 28 sitios, es decir, un 64% de los sitios atacados no hubieran tenido problemas. y no es lo mismo reportar 10 sitios con ciertos problemas a reportar unos 30 sitios con problemas… no es lo mismo 10 que 30..

2 thoughts on “Imágenes de ayer, nuevamente defacement y ataques a sitios del gobierno, estado y personas públicas de Ecuador.”