Hoy leí en EcuadorInmediato sobre un nuevo phising, esta vez a clientes del Banco de Guayaquil , este artículo de Ecuador Inmediato fue publicado por la mañana, yo recibí el mail con el phishing en horas de la tarde de hoy.

Soy de los que piensa que en el capitalismo no hay nada gratis (ni en el socialismo) y que no hay tal cosa como un almuerzo gratis. Así que esas “tentaciones” de haberme ganado de la nada dinero no me hacen sentir más feliz. Al contrario me alertan pues todo lo gratis siempre viene con cola detrás.

Yo leo los mails en formato de texto, puesto que el mail en html es muy cargado de colores y cosas que no me hacen falta, además el mail leído en solo texto ayuda mucho puesto que los enlaces falseados (como este es el caso) son mucho más visibles que cuando usas html.

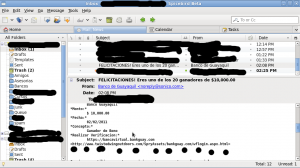

El mail llegó de la IP 174.120.206.137 que aparenta ser un servidor linux muy poco cuidado (entrar por http a la IP arroja información que da a entender lo poco cuidado que está el servidor). La IP se obtiene viendo en el encabezado del mensaje que llega. El mail dice que me he ganado 10mil dolares y no insinúa que entre a la URL, pero yo por supuesto entré para enterarme!

Miren el mail en html, dale click a la imagen y nota que si dejas el mouse sobre la URL Que se indica en el mail, cómo abajo aparece un nombre de un sitio que no es el banco de guayaquil.

Y aquí el mismo mail en texto aqui no hay que dejar el mouse arriba de nada, sale directamente la URL falsa que no es del banco:

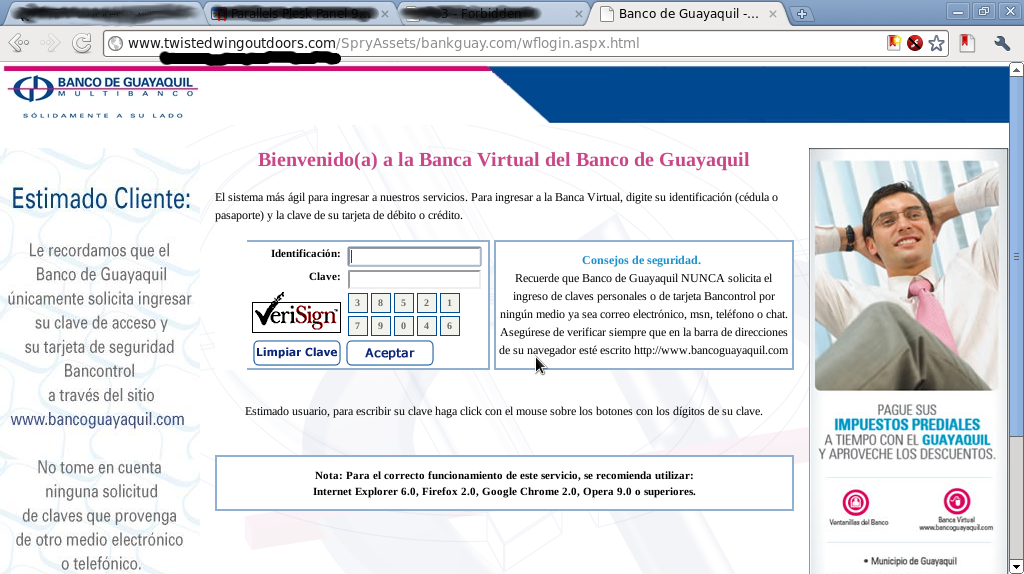

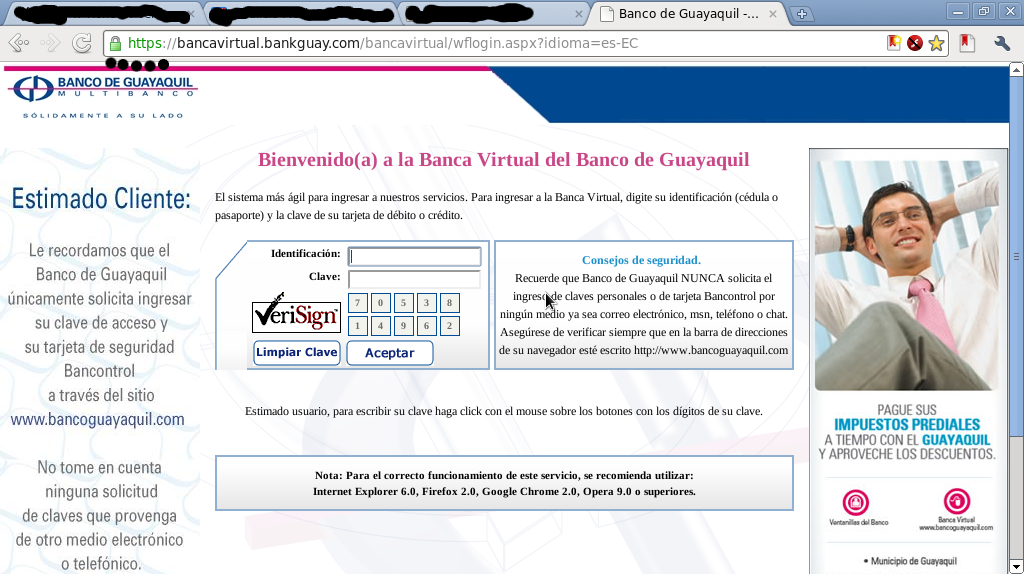

Lo normal habría sido eliminar el mail y olvidarme, y es lo que sugiero que todos hagan si no conocen. Sin embargo en mi caso, me sentí con tiempo hoy así que hice click en el enlace y me dediqué a ponerle una cédula inexistente y a generar unos numeritos sacados del parkinson de mis dedos (aleatorios es decir), aqui vemos la falsa página inicial, fíjate como no está en verde la barra de direcciones (el color verde indica que es una página segura) y además que la url dice twistedwingoutdoors.com en vez de ser una url del banco de guayaquil. Claro está, para hacer la historia interesante como siempre ponen un directorio llamado bankguay.com para asemejarse a la página del banco, la página en sí es copia de la del banco:

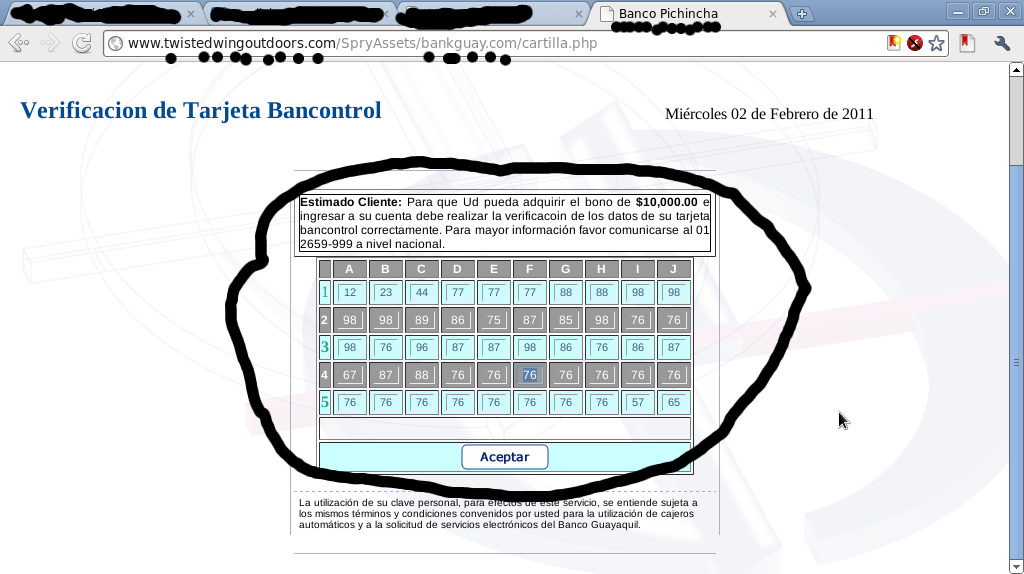

Le puse una cédula inexistente (comenzaba con 9, no creo que haya verdad?) y una clave sacada de una dirección que veía enfrente mío en ese momento.. y se presentó la siguiente imagen, nota una cosa! Esto ya había sido usado antes para otro banco, mira el título de la barra de arriba!! Y bueno, sigue notando que sigue diciendo el sitio twistedwingoutdoors.com

Me pidió los numeros de una tarjeta que usa el banco, así que yo obedientemente le puse en todos los cuadritos los dos numeritos que permite! Qué puede hacer el banco aqui? Mucho, en esa tarjeta que da a los usuarios debe poner bien grande y visible: no escribir todos los números en un solo lugar, mire que en la barra de url esté en verde, solo escriba dos numeros, cosas así.

Por supuesto para los aventajados, estos numeros que puse son falsos. Pero así el ladrón se entretendrá muchísimo porque ahroa tendrá que diferenciar los numeros que yo puse y darse cuenta que son falsos.

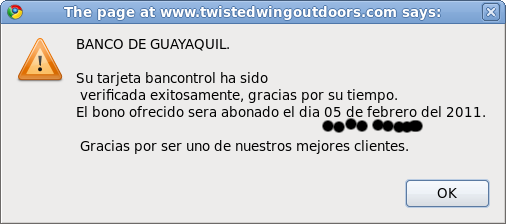

Al acabar de poner mis números me felicitan! Qué bien!!!!!! Y me dice que espere pacientemente hasta el 5 de Febrero. Así mientras tanto van validando los ladrones mi clave eh? El banco debería estar muy alerta en las transacciones por estos días.

Claro, nadie mira para la barrita azul que sigue diciendo otro nombre.

Y bueno, la cereza del postre, te redirigen al sitio del banco mismo! Sí! Aquí es donde deberían poner el aviso los del banco porque se supone que ya saben que les están usando a sus usuarios:

Ahora, qué podría hacer el banco en esta instancia? Todas las medidas son pocas para evitar problemas, pero es mejor tenerlas antes que no:

1- El banco usa una página dinámica, que es la que al final usa el ladrón para enviar a los incautos que ponen sus datos. Es factible saber de dónde está siendo redirigida una IP y el banco podría en su página dinámica poner una condición que averigue: si está siendo redirigida esta IP desde tal página ( o desde tales o desde muchas! ) entonces emitir una gran alerta en roja: “contáctenos que le van a robar” o algo así. Es la medida más inmediata y no veo que el banco la haya implementado.

2- Enviar una comunicación por mail al cliente cada vez que se realice cualquier entrada o intente una transacción en su cuenta. De esta forma muchos se darían cuenta oh! alguien entró ahora. Mostrar un log al iniciar con las ultimas entradas (IP, hora, dia) para poder verificar si eres tu o no. Alertar inmediatamente cuando se intente entrada desde una IP que no es del país (esto se puede averiguar) claro que hay personas que hacen transacciones mientras están fuera, por eso digo alertar, llamar, contactar, enviar un correo, poner en espera cualquier transacción, etc).

3- Seguir publicando sus registros SPF puesto que esto colaboró mucho a que muchas personas descubrieran la estafa. El ladrón tuvo que usar una cuenta de sonico.com que además usa SPF y por tanto el mail fue enormemente demorado por muchos servidores lo que insisto, ayudó mucho a que diera tiempo a las gentes a informarse.

4- No creo que todo el mundo sepa usar y tenga que tener esa tarjeta para entrar y realizar transacciones, sólo al que le pide, y delen un entrenamiento al menos!

5- Creo que hay otros métodos (por ejemplo un llavero que mantiene cientos de numeros que no se repiten y el banco va pidiendo y tu aprietas en el llavero y ves el numero por unica vez, etc) así el ladrón no tendrá una matriz fija, sino infinita. Esto es: otros métodos de autenticación

6- El cliente debería poder poner restricciones inalterables: quiero solamente pagar mi tarjeta, o quiero transferir a estas y estas cuentas… y que por defecto todo venga negado a no ser que lo pida el cliente por escrito y demore varios días en activarse.. es duro pero es una variante. Lo que no me gusta es que me limiten el monto de transferencias sin consultarme y que me impidan hacer transferencias en ciertos horarios.

7- El banco debe tener una forma de comunicación con especialistas externos, a dónde escribirles? por ejemplo yo podría entrar una cédula inventada y una clave inventada al scammer y hacerle llegar al banco la información que puse, de forma tal que el banco pueda verificar cuando esa cédula falsa sea entrada y determinar la IP del que intenta entrar, e incluso hasta dejarle hacer una transacción falsa, para determinar el destino de esa transacción. Esto se llama poner una trampa y funciona, con calma pero funciona.

8- El banco debe contactar urgentemente al dueño de twistedwingoutdoors.com y emitirles un aviso con la mejor apariencia legal posible de que su sitio está siendo usado por un atacante para falsificar al banco. Así como contactar al dueño de la IP que es un proveedor en Texas USA. Debe además solicitarse cualquier información sobre cómo y desde dónde se subió esa información al servidor, muchas veces se puede lograr con colaboración del dueño del sitio, de forma tal que se pueda ver la forma de perseguie al ladrón. Aquí la info del dueño del sitio:

whois twistedwingoutdoors.com[Querying whois.verisign-grs.com][Redirected to whois.enom.com][Querying whois.enom.com][whois.enom.com]=-=-=-=Visit AboutUs.org for more information about twistedwingoutdoors.com<a href=”http://www.aboutus.org/twistedwingoutdoors.com”>AboutUs: twistedwingoutdoors.com</a>Registration Service Provided By: Arvixe, LLCContact: [email protected]Visit: http://www.arvixe.comDomain name: twistedwingoutdoors.comRegistrant Contact:4CastClaimsCraig Barker ()Fax:P.O. Box 1262Brady, tx 76401USAdministrative Contact:4CastClaimsCraig Barker ([email protected])+1.3252184090Fax:P.O. Box 1262Brady, tx 76401USTechnical Contact:4CastClaimsCraig Barker ([email protected])+1.3252184090Fax:P.O. Box 1262Brady, tx 76401USStatus: LockedName Servers:ns1.crane.arvixe.comns2.crane.arvixe.comCreation date: 15 Oct 2010 03:46:00Expiration date: 14 Oct 2011 22:46:00

Qué deben hacer los usuarios potenciales del banco?

Desde el mismo primer instante deben haberse dado cuenta de que era algo falso y no haber tomado acción. Por favor, no defiendo al banco pero no es el banco el culpable de que un usuario vaya y ponga sus datos en una página que el banco no promueve ni acepta. Aún cuando el banco en verdad debe tomar más medidas para proteger al usuario yo pienso que debe haber una licencia para usar internet al igual que una licencia para conducir carros. No creo que la gente debe andar por ahi por internet regalando sus datos. Repito: no hay nada gratis en estos países, todo cuesta, por el amor de Dios no sean egoístas, si llega un mail así, repórtenlo a las autoridades o ignórenlo.

El ladrón lo que hará será entrar luego de unos días al sitio falseado y recoger un archivito que contiene la lista de cedulas y claves que la gente ha ido guardando. Así que es una amenaza muy real. Y repito, el banco debe comunicarse insistentemente, incluso llamar, al dueño del sitio web y lograr que inmediatamente bajen el sitio, de forma tal que el ladrón se quede sin esa posible información.

Los scammers raramente son capturados pero se pueden imponer medidas a diversos niveles y de diversos tipos para desestimular la labor de ellos. Y a los que conozcan algo del tema, diviértanse poniendole numeritos al scammer.. ponle, eso le hará que su BD crezca con información falsa y se le dificulte el trabajo, recuerden que la labor es por todos lados. Si antes reciben información de 100 usuarios incautos que se dejan robar.. ahora pueden recibir de 1000 o 10000 pues pondrás numeros en falso. Esto le es muy molestoso al scammer, el determinar qué es y qué no es… además que los bancos podrían ( y deberían ) limitar la cantidad de intentos fallidos desde una misma IP, y por tanto el scammer tendría dificultades o el banco sería puesto en alerta de una posible intrusión.

One thought on “Análisis de phising del banco de guayaquil”