Estamos preparando un documento para la maestría que cursamos y es sobre ipv6, y nos hemos percatado de un detalle: opino que es mejor que un sitio no tenga IPv6 antes que tenga IPv6 mal configurado.

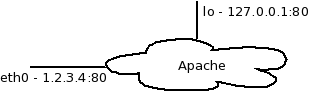

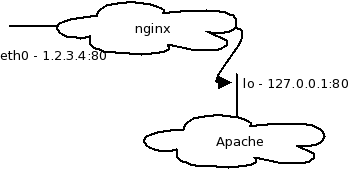

¿Cómo es esto? Recuerda que al momento estaremos en transición hacia un esquema de doble pila, equipos que tendrán IPv6 y además tendrán IPv4, para de esta forma atender tanto a los clientes que tengan IPv6 como a los que no, que irán por el hasta ahora tradicional IPv4.

¿Y en qué afecta un IPv6 mal configurado?

Mira: si yo como cliente que tengo ipv6 e ipv4, me voy a conectar a un servidor que me reporta que tiene ipv6 e ipv4, yo me conectaré primero por ipv6, pues el objetivo es que todos nos vayamos a ipv6.

Si el servidor que te reporta que tiene ipv6 configurada, en realidad ipv6 no le funciona… pum!! el palo… yo como cliente me iré a conectar a una IPv6 que no funciona y esta no responderá.. entonces mi cliente esperará varios segundos (pues no sabe por qué esta IPv6 no le responde) y a la final luego de varios segundos (no 1 ó 2 sino posiblemente 5 o más) el cliente intentará irse por IPv4.

Esto causa problemas en los clientes a los que migramos a IPv6, porque el cliente entonces comienza a protestar: “Ahhh.. ipv6 es más lento, algunos sitios se ven más lentos” y es porque esos sitios están mal configurados.

Esto por ejemplo acabamos de validar que ocurre con www.conatel.gob.ec el día de hoy, mira:

telnet www.conatel.gob.ec 80 Trying 2800:370:3e:129::10... telnet: connect to address 2800:370:3e:129::10: No route to host Trying 186.46.239.21... Connected to www.conatel.gob.ec. Escape character is '^]'.

Te fijas cómo mi cliente intenta primero conectarse a la IPv6 que el conatel reporta en sus DNS? Y en la tercera línea dice: No route to host… esto no ocurrió de inmediato sino después de varios segundos. Y un usuario normalmente no gusta de un sitio que percibe como “lento”. Luego ves en la 4ta línea cómo entonces intenta irse por IPv4 y ahi sí pudo.

Lo normal es que hubiera ocurrido así:

telnet www.ecualinux.com 80 Trying 2607:f748:1200:ff00::11... Connected to www.ecualinux.com. Escape character is '^]'.

Mira cómo de una abrió la IPv6 de www.ecualinux.com y ya.. esto no tomó ninguna demora.

Es imperioso que los entes a cargo de manejar las redes enel país comiencen a comprender que IPv6 no es un juego de “ponerlo ahi para ver qué tal” es un tema en efecto serio, importante, interesante, no es excesivamente complejo y ya en www.ecualinux.com tenemos a disposición capacitaciones en IPv6 para que puedan comenzar a adelantar en verdad en este tema que está ya a las puertas de nuestras redes.