Bueno, en lo que me preparo para la certificación de Nessus obtuve estos 3 certificados:

Esto si es una buena noticia

http://actualidad.rt.com/actualidad/view/116869-hackers-blancos–ciber-espacio-ruso

Ojalá aquí comencemos a hacer algo así, a nivel gobierno aunque sea poco pero que se haga.

Leí esto en una lista de lists.riseup.net y me pareció interesante, porque concuerdo con el contenido. El tema que descubrieron a USAmérica en pleno proceso de “revisar” la información que circula por sus redes y corporaciones no significa que el único que lo esté haciendo sean ellos. Siempre hay que mirar un poquito más allá y pensar que todo lo que publicas en la red lo podrán conocer otros. Pero vamos, leamos lo que dicen las personas de riseup:

El Gran Hermano es Grande

Será que has escuchado en los medios de comunicación masiva la pequeña historia de que el gobierno de los Estados Unidos ha estado recabando información sobre el teléfono, correo electrónico, chat y en las redes sociales de las personas por todo el mundo. ¡Guácala!, y ¡Viva! el hecho de que salgan a la luz estos programas masivos de espionaje. Además, recuerden que el hecho de que no sepamos de otros programas gubernamentales no significa que no existan. Aquí en la sede de Riseup les hemos aleccionado hasta el cansancio sobre tomar en cuenta que la información que ustedes dan a las corporaciones debe ser considerada como información que va también a sus gobiernos y el gobierno de los Estados Unidos. Nosotros asumimos que ustedes fastidian a sus amigos con esto todo el tiempo. Ahora que ya no tienes que hacerlo, tenemos otra cosa con lo que puedes molestarlos: Cuál es la importancia meta información. La meta información, es decir, todos los datos de con quién te comunicas, qué tan frecuentemente, por cuanto tiempo, y desde dónde, puede ser usada para dibujar un mapa social. Y una de las formas en que este mapa social puede ser usado es para determinar quienes son la gente de enlace dentro de las campañas y movimientos sociales, es decir, quienes son la conexión entre unos y otros. Digamos que hay una organización excelente en contra de la energía generada con carbón, que además es verdaderamente efectiva, tan efectiva que los poderes en turno quieren detenerla. Al Usar la meta información para hacer un mapa social puede dejarles ver quiénes son el puñado de gente que conecta a los anarquistas ecologistas con los obreros activistas y los organizadores en contra del cambio climático. Incluso en grandes campañas, comúnmente hay un puñado de personas quienes son los enlaces, y sin estas personas la comunicación, coalición, coordinación y solidaridad se desarticularía. Y no es que quizá se desarticulará, es que de hecho caerá. Las corporaciones y los gobiernos saben incluso cuántas de estas personas enlace necesitan anular para destruir la campaña. Existen algoritmos y artículos académicos al respecto. Lo que no siempre han sabido es quiénes son estas personas de enlace. Ya en el mapa social de la meta información ellos pueden fácilmente, y hasta cierto grado de precisión, ver quienes son las personas en las que necesitan enfocarse. A quién perseguir a intimidar para dejen de organizarse. A quién tener en la mira y perseguir legalmente con el pretexto de cualquier pequeña infracción. A quién atrapar ilegalmente. A quién secuestrar, torturar y matar. Pero no seamos ingenuos y pretendamos que eso no ha pasad antes o que no pasará otra vez. La acumulación de la meta información les facilita este trabajo. ¿Suena paranoico? O hemos llegado el grado en que ya nada suena paranoico. Pues, que podemos hacer? Para empezar, asegúrate de hacer que todos tus conocidos usen un proveedor de email que use StartTLS. Para el correo electrónico, esto es lo único que puede proteger de la vigilancia de nuestras redes sociales. Pero ¿Qué hay de las llamadas telefónicas, el chat y las redes sociales del internet? Las aves de Riseup no tienen todas las repuestas, pero estamos trabajando en ellas. Algo que sabemos es que la privacidad y la seguridad no son soluciones personales. Si queremos seguridad, se necesitará de una respuesta colectiva y de un compromiso para construir una infraestructura de comunicación alternativa. Nota: Nuestra sensibilidad horizontal anarquista, quiere agregar que no pensamos que las personas de enlace son la gente mas importante dentro de la organización social, partiendo de nuestro compromiso con la idea de que hay muchos nichos cruciales dentro de cualquier ecosistema de los movimientos, que son igual de importantes. Pero la gente de enlace es importante, tanto como lo es el aporte que tu, tu y tu ponen en la mesa.

———————-

Este artículo fue enviado por [email protected] a sus sucriptores, es original de riseup.

Sobre el tema de Snowden:

Guarida de nieve. Hum.. nieve, Rusia. Bueno.

Desde hace mucho tiempo lo he dicho (y lo pueden ver en www.ecualug.org), yo no confío en poner mis datos en sitios que no controlo. Específicamente siempre me alarmó cómo las personas comenzaron repentinamente a confiar su información (correos electrónicos sobre todo) en sitios como gmail de google u outlook de MicroSoft. No es que tengan una cuenta ahi de modo privado para uno que otro experimento o algo así. No. Es que las empresas varias, comenzaron a mover su sistema de mensajería hacia gmail, hacia outlook. Las razones? Muchas, con o sin razón, pero muchas, razones siempre sobran, por ejemplo:

En este planeta no hay NADA gratis. N-A-D-A. Por favor, hay que ser un poquito receloso y pensarlo: Si algo es gratis, es porque alguien está pagando por esto.

Por ello la frase There Ain’t No Such Thing As A Free Lunch. No hay almuerzo gratis. No hay nada gratis, las cosas gratis NO EXISTEN. Ni siquiera el Software Libre tiene por qué ser gratis. Es Libre eso sí.

Señores, en Canadá lo aprendí de Randy, un compañero de trabajo, siempre que le veníamos con ofertas super interesantes preguntaba: “where is the hook?” y ahi es que comencé a analizar siempre con cuidado los temas de las cosas gratis.

Entonces.. siempre he desconfiado y desconfiaré de las cosas gratis. Por muchas razones, pero sobre todo porque alguien está pagando por eso que recibes gratis. Y la verdad nunca he dudado que mi información no está segura en ningún lugar excepto quizá en mi cerebro.

Ha cometido delito EEUU al hacer esto? La verdad: todos los países tienen agencias y sistemas de espionaje. La URSS y luego Rusia tenían la base Lourdes cerca de La Habana, de gratis no era esta base. A través de una orden judicial en un país de los llamados democráticos pueden lograr acceder a información para investigaciones. Incluso uno que otro hace pasar a través de reglamentos el derecho a que ciertas instituciones puedan requerir información sobre usuarios que acceden a internet. Y no se ha armado alharaca con esto, se han dejado pasar por reglamento algo que a mi modo de ver puede disminuir la privacidad de los usuarios.

Que para algunos sea novedad que EEUU espía el tráfico de extranjeros (y posiblemente de nacionales)? Bueno, eso es cierto, hay gente que van como plumitas por la vida, llevadas por el viento.

Encriptar el tráfico? Sí? Cierto? Y quién dice que las entidades certificadoras no estén colaborando con sus gobiernos para debilitar o aprovechar su conocimiento para desencriptar tráfico SSL?

Usar algoritmos de encriptación hechos por los americanos? Muchos de ellos revisados por la NSA? JEJEJEJEJE por favor!

Usar duckduckgo.com? Registrado en USA, con DNS en USA, con IPs en USA? La gran tontería!

Buscando publicar artículos técnicos en revistas indexadas, muchas de ellas del norte? Siguiendo la norma de mantener cerrado el conocimiento en vez de publicarlo abiertamente? je

Lo seguiré diciendo: mientras seamos usuarios de cajas negras, usuarios simples usuarios de internet, seguiremos siendo dominados por los del norte. Un pueblo bien educado es imposible de dominar. Y cuando aprendamos a tener nuestras cajas ya verás lo que puede suceder: seremos dominados por las élites interesadas de los países donde estemos. Porque así es el ser humano. Como decía un amigo: un pesimista no es más que un optimista con información.

Muchos administradores de redes (de instituciones públicas y privadas) siguen, persisten en usar servicios provistos en otro país como skype, siguen haciendo reuniones por skype, como gmail, siguen teniendo mails en gmail, como facebook y twitter, siguen manteniendo seguidores en estos lugares. Y no advierten lo que esto les puede significar. A pesar de lo muy popular que puedan ser los servicios, siempre hay un gancho.

Aquí lo impotante: Cómo han logrado esto los americanos? Cómo han logrado copar, popularizar estos tipos de servicio? Porque HAN INVERTIDO en tecnología, en crearla, la financian, la apoyan, la publicitan. No somos más ni menos tontos que los del norte. Yo viví en el norte (más al norte del norte) y sé que somos tan buenos como ellos. Pero nos falta apoyo.

Aquí por qué no se han hecho sistemas de webmail que emulen a gmail, yahoo, hotmail? Por qué no hay un sistema de voip que emule a skype? Por qué los países todos quieren entroncar sus salidas de internet hacia el norte? Por qué no hay fibras o casi fibras hacia australia o áfrica para llegar a eurasia? Todo o casi todo el tráfico lo pasamos por EEUU, pagando royalties a allá además.

Eso sí: grannacional minera, sistemas multinacionales para apoyar al petróleo, a la libre migración, 0 aranceles en productos, en fin, nuestros países siguen entretenidos en las mismas cosas de siempre que hablaban nuestros antepasados, siguen pensando en la economía como una economía de productos físicos, no de servicios. Comparado con el tema de productos físicos (aranceles, préstamos, bancos supranacionales, minería, pesca, agricultura) no hay apoyo a la producción de servicios o productos virtuales de nuestros países. Has visto una grannacional informática? Y no, no solamente se logra con apoyo del gobierno, pero es importantísimo, el gobierno americano ha invertido muchísimo en apoyo a estos temas de conectividad e informática. Lógicamente no se ve directamente, pero sí se recibe mucho apoyo. Y ya es momento de que comencemos a percibir que nuestra libertad está jugándose en el campo de la informática y comunicaciones y le prestemos mucha más atención y apoyo. Esto es sólo el primer campanazo.

Bueno, al incop!

Aquí la url de zone-h.org que es de donde obtengo los reportes diarios:

http://www.zone-h.org/mirror/id/19026232

sí, mira una captura de pantalla de la firma que les han subido:

Hum, sí.. pues mira, parece que tienen un joomla (oh sorpresa, otra vez un joomla) y el atacante aprovechó ya sea una falla de seguridad por no estar actualizado o correctamente protegido, o descubrió la clave.. y puso una firmita.

Qué significa la firmita? Es algo así como que les dicen: entré! Y puedo hacer más!

Señores, más cuidado, políticas más fuertes para evitar esto. El incop no es gracia, no es un sitio así así por cumplir.. es el sitio del incop! Por favor, más atención.

Cómo resolverán el problema? Seguramente no lo sabremos.. ahora se enterarán de que les atacaron, eliminarán la firmita y ya.. no dirán nada de lo sucedido, y no sabremos en lo absoluto cómo corrigieron el problema para que las otras instituciones puedan aprender de las acciones que ellos van a tomar. Y para que tengamos la tranquilidad de que tomaron medidas para que no vuelvan a atacarles por el mismo lugar.

Y repito: comprar más hardware o sistemas comerciales que no aportan conocimiento no va a solucionar el problema!

Cómo se puede evitar o mitigar esto? Con un continuo aprendizaje, aplicación de técnicas de seguridad, una correcta política de mantenimiento de los sistemas. Capa 8, orientémonos a la capa 8.

No estamos en 1998 cuado poner un sitio era subir un html y ya.. los sitios los están atacando y la seguridad es algo del día a día, más en lugares tan importantes como el incop.

También atacaron a otros sitios, creo que dos gobernaciones, pueden verles en www.zone-h.org

En el módulo de seguridades nos pidieron que nuestro grupo hiciera un pequeño trabajo de forma autónoma y presentara a los compañeros.. era sobre cómo hacer arp spoofing y dns spoofing utilizando una herramienta bastante conocida llamada ettercap para aplicar un ataque muy antiguo de spoofing en una red local.

No es la ciencia, existe muchísima información sobre este ataque, que no por ser antiguo o bien conocido deja de ser un problema.. todavía en estos tiempos es factible aplicarlo.

Aquí pongo un pdf del documento que nos sirvió de apoyo para presentar el resultado de la prueba.

ARP & DNS Spoofing – Presentación-1

Ettercap es bastante conocido y bien documentado de forma tal que realizar la prueba basándonos en los requerimientos (enviar respuestas de dns incorrectas a un equipo víctima presentándole una falsa página de facebook) fue realmente cautivador 😉 y por mi lado me permitió cerciorarme una vez más que asegurar una red es bastante complejo eh, no es cuestión de un hardware y ya.

Bueno, he recibido el resumen diario de www.zone-h.org y me topo conque hay varios sitios .gob.ec defaceados. Tres por lo que veo.

Encabezando la lista.. www.conatel.gob.ec, ya sabíamos que tenían problemas con la IPv6 que tiene definida, cosa que ya publiqué hace muchas semanas, ver aquí: http://www.ernestoperez.com/2012/11/que-pasa-si-tenemos-ipv6-mal-configurada/

Ahora un atacante le dejó una firmita: http://www.conatel.gob.ec/x.txt que parece simple.. pero con esto el atacante simplemente indica: “pude escribir algo en tu sitio web.. por tanto: puedo escribir más”

¿Cuánto se darán cuenta? Supongo que el 3 de Enero 2 de Enero cuando regresen de vacaciones por fin de año. Quizá hoy mismo.

Pero lo más importante: ¿Cómo procederán para arreglar el asunto? Esto sí lo tengo seguro: la técnica del avestruz. ¿Cuál es? Eliminar la firmita, y aparentar que no ha ocurrido nada.. “disimula, disimula que nadie nos está viendo”. Lógicamente no publicarán nada de lo ocurrido para que otras organizaciones puedan aprender del ataque que les han hecho, y veamos si hacen una investigación sobre el ataque que les han hecho con el fin de evitarlo de nuevo. Hablo de técnicamente enterarse qué , cómo y por qué ocurrió… de eso hablo cuando digo investigar.

De paso, por favor: arreglen el tema del IPv6, está dando timeout!

Pueden ver una imagen de la firmita que les dejaron aquí: http://www.zone-h.org/mirror/id/18824110

Ellos no son los únicos… hoy, en el mismo resumen que me envía zone-h.org están también:

www.inh.gob.ec con la misma firma (x.txt)

También www.conadis.gob.ec con la misma firma

¿Es Linux más seguro sólo por ser Linux?

¿Mejora mi seguridad con poner más hardware?

NO, el problema de seguridad, el fundamental en estos momentos, está en CAPA 8.

Actualización al 1 de Enero:

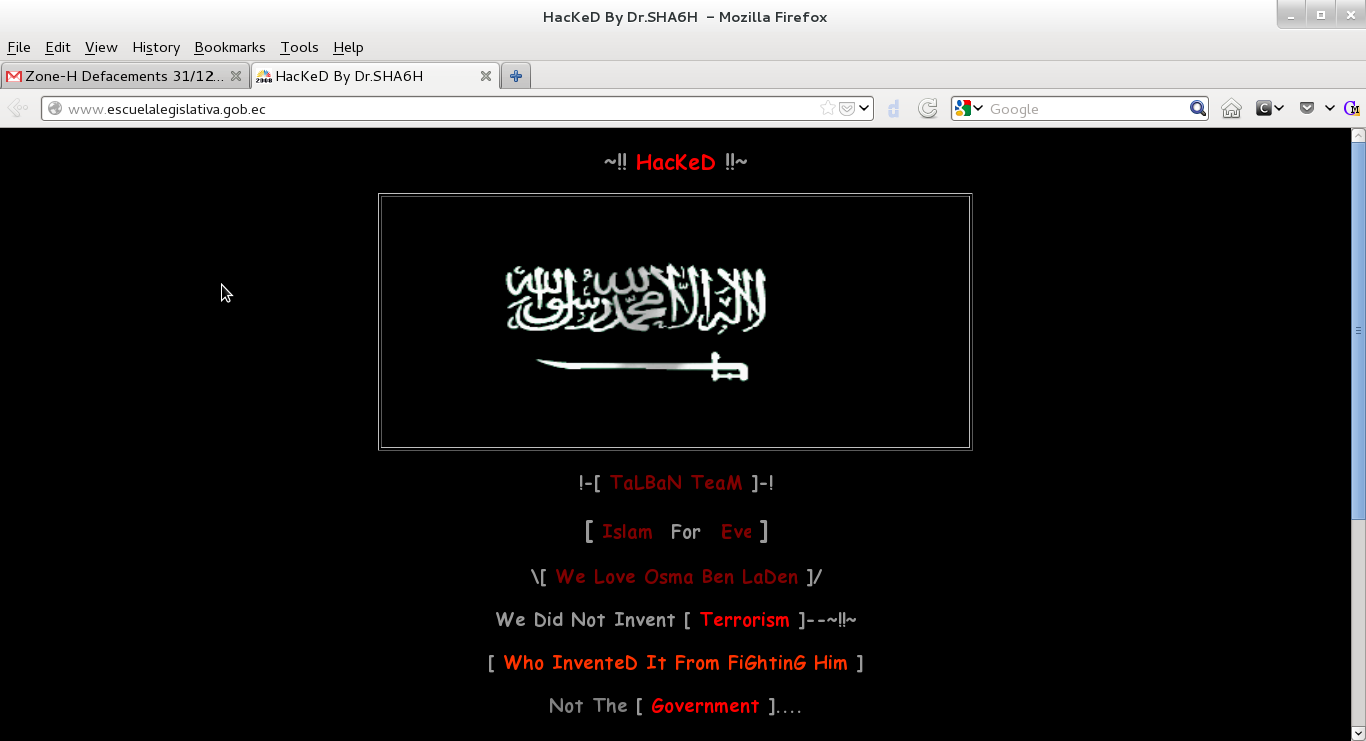

El sitio de conatel sigue con la firma del atacante. Además anoche atacaron al municipio de palora así como al sitio www.escuelalegislativa.gob.ec así se ve al día de hoy el sitio:

No hablaré de la parte legal. Pues si le vemos así, siempre se encontarán razones para descargar el problema en el eslabón más débil… sólo que pienso que si se deben tomar acciones, también deben tomarse con quien realizó el sistema, quien lo aceptó así, quien no lo auditó o consultó con otras personas, quien no publicó su código fuente para que otros pudiéramos revisarle. A la final el código es un dato, un dato público.

Por otro lado, ya Paul está libre, y eso tranquiliza.

Algunos quizá se preguntan: haría yo algo así como publicar el detalle de cómo realizar un ataque? Particularmente yo no lo haría, porque sé cómo reaccionan los organismos y las personas cuando se sienten o creen afectadas por tí, con o sin razón: tienden a tratar de denigrarte, a quitarte espacios, a pensar que la culpa es tuya, no de ellos.

Cuando tengo que reportar algo, lo hago en privado con la persona que puede tratar de arreglarlo, o en público sin indicar claramente el paso a paso. Paso a paso no, no lo haría.

A propósito, no es la primera vez que algo así pasó. Una buena persona, con mucho interés por aprender y mostrar lo que sabía cometió la misma falla, de demostrar que un sistema era vulnerable en este caso en una universidad del país, accediendo y modificando un campo que no estaba en uso (es decir que se podía revertir el cambio). Luego él mismo se ocupó de indicarles: miren lo que hice! Lógicamente con el ánimo de demostrarles que sí había una falla. Y le partieron el alma, 2 años sin regresar al sistema universitario, llamé a conocidos y amigos en esa universidad, traté de demostrar que no era por hacer daño sino que había que tomar la parte positiva… pero nada, el enojo era grande (por decirlo suave) y no hubieron palabras de convencimiento que valieran.

Que si este amigo hizo algo mal al cambiar ese campo que no estaba en uso? Yo no dudo que pudo haberlo hecho de otra forma.. pero si no te escuchan cómo lo demuestras? Particularmente yo pienso que si alguien no quiere escuchar, él mismo se escachará a futuro, no me entrometo porque luego por comedido termino pateado. Pero ese soy yo.

Si a mí alguien se me acercara y me dijera: oye, en tu sistema se puede hacer tal cosa. Yo enseguida dejo lo que tenga que hacer y le pregunto: cómo a ver? Cuéntame!, para enseguida corregirle, enmendarle. Errar es de humanos, rectificar de sabios. Nosotros lo publicamos en EcuaLUG, no el detalle de exactamente cómo, pero en el mes de Marzo ya teníamos nuestras dudas y claramente si en DINARDAP hubieran tenido oficiales de seguridad informática ellos hubieran hecho lo que todo oficial de seguridad debe hacer rutinariamente que es validar frecuentemente qué se habla de tu sitio, organización, red… porque siempre salen cosas interesantes. Al parecer no le hicieron, o no le tomaron en cuenta.

Nunca dá resultados la seguridad a través de la oscuridad, o el ocultar un problema o un “temita” que sabemos que existe pero pensamos nadie se va a dar cuenta. A veces no es esto, sino que internamente pueden no tener sistemas para reportar eventos… en este caso al menos una persona reportó haberles indicado sus dudas, dudas que a mí me harían levantar sospechas sobre el sistema de registro, teniendo en cuenta que en las redes ya se estaba hablando del mismo problema, no debemos ser tan autosuficientes.. si alguien dice que hay algo medio raro, si dos lo dicen, si tres lo piensan.. entonces quizá hay algo raro! Este es un caso que ví http://twitpic.com/bi75m0/full Y la respuesta que se le da, es mi impresión, es escrita por alguien que le consultó a alguien que dijo algo y entonces el que escribió puso lo que entendió. Pues es una respuesta que no aclara lo que están reportando sino que trata de tranquilizar al usuario indicándole que no se preocupe, que en el momento de registro pondrá su usuario y clave y ahi se toman todas las medidas por advertirle de que la mantenga privada para que nadie pueda acceder.

Sobre el tema

Mantener los datos de todos es una enorme responsabilidad y deben dedicarse ingentes recursos para manejar de forma SEGURA este sistema. ¿Quiénes son los administradores? ¿Están realmente capacitados para esta labor? ¿Qué experiencia real tienen? ¿Tienen un salario adecuado para la responsabilidad que mantienen? ¿Reciben continuamente capacitación? ¿Tienen un departamento independiente de auditoría informática? ¿Tienen oficiales de seguridad? ¿Tienen códigos de seguridad que seguir? Sería importante saber esto. Hay mucha persona técnicamente conocedora y dedicada que pueden ayudar.

Hay que separar los temas políticos o de intereses personales de esto.

Además, en los asuntos de redes hay que separar bien claramente las funciones:

Esto es un tema DELICADO y particularmente yo nunca no reclamaría porque haya personal 100% dedicado a esto, dedicándose 100% verdaderamente bien estudiados y continuamente capacitados para manejar un sistema tan importante como esto.

Por favor: el sistema de registro que valida la identidad de una persona a través de un número presente en un documento que no es privado (la cédula te la piden continuamente para miles de trámites) es algo totalmente fuera de foco y cualquier persona, incluso los que no se dedican a la seguridad se dan cuenta inmediatamente de la torpeza. Más aún cuando si yerras en este registro, puedes repetir y repetir sinque se hayan aplicado técnicas para evitar un ataque de diccionario.

Te gustaría que un banco te permita acceder a tu cuenta por internet con simplemente registrarte poniendo tu cédula y un número de dos cifras (de 00 a 99, aunque bueno, reconozcamos que podían ser algún tipo de letras también). ¿Y que no te limitara la cantidad de intentos a 3 ó 4, sino que fueran más, o incluso infinitos intentos? Esto es básico en seguridad y casi todo sistema moderno evita que tú autentiques con una clave de dos dígitos.. además que evitan que intentes infnitivamente (ataque de diccionario) la entrada a un sistema.

¿Qué pensarías de ese banco? ¿Qué pensaría la sociedad y los entes de control? No dudes que el reclamo sería generalizado e inmediatamente se tomarían medidas para que esto se evitara, por parte de todos.

Qué pensarías si ese banco entonces dice, ok, de momento para autenticarte, tendrás que hablar con una persona la cual determinará si tú eres tú. Yo comento: Esto puede ser sujeto de un trabajo de ingeniería social igualmente para lograr el acceso, definitivamente un poco más complicado, pero viendo lo que ha ocurrido en la historia de internet no es imposible.

DINARDAP lógicamente trata de calmar cualquier duda con comunicados que se refieren en palabras a la seguridad del sistema etc. A algunos que sí conocen de sistemas (que no son solamente usuarios de los sistemas sino que ven y piensan en los sistemas que están usando) simplemente esto no les convence, lógicamente no son la mayoría de los usuarios, son una minoría que igual debe ser escuchada. Qué quisieran oir muchos de la dinardap? Que en vista de lo sucedido se han auditado los sistemas de ellos, que no se encontraron intrusiones usando la misma técnica (o que sí se encontraron y están investigándose), que se están tomando medidas no solamente temporales sino más formales (definitivas?) sobre el proceso de registro, en fin, que se emita un comunicado con temas técnicos que nos dé incluso la posibilidad de poder aclararle a los que no conocen, poderles decir: En vista de lo que hemos visto de la auditoría o lo que nos han resumido de la auditoría, nos parece que ha mejorado totalmente (enormemente, completamente, etc) el proceso de registro y pueden estar seguros que algo así ya no ocurrirá, etc, etc. En fin, que indiquen cómo se trabajó este problema para que nosotros seamos también parte de la solución, ayudando a comprender a cualquier persona que no conozca, lo que se realizó por el bien de todos.

Todo lo que indico en el párrafo anterior es independiente de que efectivamente el sistema pueda ser en sentido general muy seguro o no y sólo me queda confiar en que así sea pues no es mi área el mirar las fallas de un sistema.

Por otro lado la población en general no comprende en su mayoría el impacto de un problema pues quizá andan con otras preocupaciones más terrenales, eso es normal, internet sigue siendo un terreno nuevo y las personas que son usuarios de internet no perciben todavía peligros en internet (en sentido general), y el proceso de educación tomará mucho tiempo.

Como persona que anda en este medio, con años oyendo y viendo temas con patrones similares me pregunto de forma respetuosa: si esto es o fue un problema grave en el registro (porque lo es o fue por más que se intente puntualizar el caso) ¿Qué otros problemas habrán?

Pido que se comience a utilizar Software Libre, el software es de todos, y debemos tener derecho a verlo para que públicamente auditemos el código, es una parte de la solución.

URGE respetar el decreto 1014 ya BASTA de seguir comprando sistemas privativos que no nos permiten verificar el código. Igual para el resto de organismos.

El que un código esté disponible no hace un sistema más inseguro, al contrario, más seguro pues miles de ojos verán y reportarán problemas. Fíjate cómo usando un software privativo como el que tiene dinardap, incluso se detectaron problemas como este que es de concepto sobre cómo registrarse… cuántos más no se podrían reportar si pudiéramos acceder al código. Mil cabezas piensan más que 10. 10mil cabezas piensan más que 100. Es un código por el que pagamos todos los ciudadanos, y tenemos derecho a verlo.. es un dato público, pubíquenlo!

Sugiero además nunca aplicar la tecnica del avestruz ante un reporte de una falla de seguridad por mínima que parezca, nunca. Y mucho menos llamándose con un nombre tan importante como “seguro”… dato publico, etc. Esto a algunos les suena “provocativo” en serio!

Si hay una falla, no es que tiene que ser precisamente un ataque de la oposición, no es un problema exactamente político. No es que lo que esté bien es del partido X y si alguito no está bien entonces estás contra el partido Y o cosas así, no no no!; es simplemente una falla, y corregirla es lo más honesto que podría hacerse. Nadie es perfecto, y reconocer un problema nos hace crecer. Para mi vale un millón de veces más alguien que honestamente corrija su error a alguien que lo oculte. Ocultar que hay un problema es algo negativo… porque el problema persiste y a la final, termina descubriéndose. Y para mi es tremendo plus que alguien diga: Sí, gracias por reportarlo, hemos corregido el inconveniente.. y ya.

Para finalizar, como comentarios ya de cómo viví estos días:

Me enteré tarde ese día 30. Pues estaba de viaje. Realmente me dió una angustia tremenda. PaulCoyote es alguien que aprecio por su trayectoria en el foro de EcuaLug y uno se siente tan mal cuando ve reacción aumentada (overreaction) por parte de quienes creen tener la razón de la justicia.

Como tema quizá anecdótico twitter: tuve que volver a usarlo, fue una excelente vía de demostrar nuestra reacción contra esa acción. Pero caramba tuve que aprender a la carrera pues le uso poco. Pero seamos claros: la reacción de la twitosfera (será así) era abrumadoramente a favor de paulcoyote… abrumadora! Es más, creo que ni los “bots” no los “trolls” hablaban… la mayoría con mucho respeto. aunque no me gustó que siempre hubieron algunos oportunistas tratando de obtener rédito político de un tema que debió haberse manejado fuera de la política.

Otra curiosidad: el mismo día que salió el post, le avisé a un amigo del mundo de la prensa y recibí el silencio por respuesta. Eso pasa porque todavía no consideramos los eventos informáticos como algo importante en la vida diaria o de impacto para la población, etc. Más importante es el tema de la falsificación de firmas en el tema de los partidos, del accidente de hace un año del avión de TAME o de los muchos temas trillados y normales del día a día de la prensa.

La prensa se entera por la posición del dinardap de acusar y de los entes de la justicia de actuar “apegados a la ley” ahi sí se enteró la prensa! Varios días después lo juro!

¿La plena? No se hubieran enterado si del dinardap simplemente le hubieran llamado en privado a paulcoyote: a ver amigo, reunámonos para oir sus planteamientos. El estado es de todos, y debemos oir los comentarios y quejas de todos. Incluso si el dinardap hubiera ignorado lo publicado, la prensa no hubiera dicho nada.

A veces me parece que las noticias son las mismas en todos los medios, como que encuentran como llenar los espacios noticiosos y ya.. no hay quien hable de temas digamos propios, sino que se siguen líneas de trabajo muy similares. Y por tanto nadie habló de paulcoyote hasta que no se armó la grande con prisión y todo. A qué el fin de semana en la sección informática de los medios que toque hablarán de esto? Luego seguirán hablando de la última MAC que salió o cosas así.

Sobre este tema: muchos en estos medios se limitaron a copiar la información que de un lado se publicaba, algunos en verdad pusieron enlaces al post de paulcoyote y no se hizo un análisis de lo ocurrido. Simplemente se orientó todo al penoso tema del arresto y prisión preventiva por 45 días. Pero no conozco que se llamó a conocedores o especialistas en el tema, a amigos del apresado para que dieran también su opinión y de aquí poder obtener más conocimiento. De la suma de todas las “verdades” pueden salir cosas buenas!

Y a hablar de “hack”, fue ingeniería social, cualquier persona con 3 dedos de frente podía pensar y muchos pensamos lo mismo! Nadie analizó que en efecto era una falla, porque si no hubiera sido una falla él no se hubiera apropiado de la identidad de otro ciudadano. Nadie llamó a alguien relacionado con estos temas o con temas de redes.

Hacker es “cacharrero” en español. Aquel que inventa cosas con aparatos viejos, que reutiliza sistemas, combina conocimientos para lograr que X e Y sistema funcionen haciendo Z cosa, etc.. eso es un cacharrero. Me ofende cuando piensan que hacker es “malo”… ese no es un hacker, es un cracker.

Comentario al margen: 45 días? Acaso se escapará él? Es un delincuente tan jodido que hay que apresarlo 45 días? Si públicamente él indica lo que realizó y los motivos por los que lo hizo! Él no robó un millón de dólares, ni asesinó a nadie, publicó una falla que por demás el personal de seguridad de la misma institución debía haber encontrado! Actuó de buena fé, para ayudar. No fue a burlarse ni a publicar info privada.. fue a reportar un problema. La justicia todavía tiene que mejorar en lo que es temas de informática.. apresar por 45 días a alguien que publicamente indica lo que hizo, que no va a escapar con lo robado, que tiene una vida, que siguió trabajando y viviendo.. qué falta de sentido común. Por favor, la justicia no es sólo leyes, es también sentido común. Y un Viernes apresarle, no el lunes, el viernes.. ahora no saldrá hasta el lunes porque supongo que eso sí.. no habrá quién le libere un Domingo no?. Qué bien, ¿no?

Sobre el primer comunicado de la DINARDAP sobre el hecho, me parece que pudieron haberlo hecho mejorcito. Quizá los hechos están simplificados para que la gente entienda que ellos no han cometido errores o no tienen problemas graves. Pero PaulCoyote aplicó ingeniería social y sí entró al sistema con una identidad de un usuario y se entiende entonces que otros pueden haberlo hecho también, sin conocimiento del usuario.. ahi está lo que paulcoyote demostró.

En el comunicado me pregunto: En qué lugar se comprometen a auditar el sistema? A publicar su código? En qué lugar reconocen que deben o que estén comprometidos para el continuo mejoramiento del sistema. En qué lugar indican que han abierto una investigación interna? Que harán un llamado a colaboración del público o de especialistas en el tema para revisar el código? Para mí hubiera sido excelente haber oído que lo van a hacer.

Sobre EcuaLUG

EcuaLUG es un foro sobre Linux, donde lógicamente se trabajan muchos temas de Software Libre se trata de ayudar a la persona que quiere ser ayudada con sugerencias y demás sobre Linux y Software Liber si lo presenta.

En EcuaLUG nos caracterizamos por tratar a nuestras formas de ayudar. Nos sentimos muy preocupados por el post y posteriormente por las acciones tomadas contra quien quiso ayudar. Enseguida Richard que es la persona que ideó y durante todos estos años ha mantenido el sitio EcuaLUG le puso en primera plana para mantener la atención viva.

De mi lado realmente me entero luego de llegar a Cuenca, almorzar, irme al hotel… ahi me pongo a hacer unas pruebas en un tema que estamos trabajando y de repente noto infinidad de accesos continuos al sistema.. entro al sitio web y veo lo popular que se hizo el post.. y ahi me entero de la detención.

Supongo que Richard que es el webmaster y de él es la idea del sitio, no toleraría nunca acciones indebidas en el sitio. Y lo digo porque no puede caber la menor duda de que es un foro de muchos usuarios, y nos dedicamos a temas mayormente técnicos, relacionados con software libre y Linux. Son muchos años manteniendo un sitio, es la comunidad de SL más vieja del país y es para ayudar.

Otras acciones que ví este fin de semana: defacement a sitios del país. no me puedo sentir orgulloso de que les hayan vuelto a hackear a ciertos sitios como reportaron en twitter (otra vez la ame.gob.ec dicen!!). Me da nuevamente pena, pero de esto he hablado en los siguientes posts que he publicado. Me apena que sigan teniendo fallas triviales, pero como siempre, debo esperar a que los responsables de los sitios decidan tomar medidas adecuadas para evitar que se repitan estas acciones.

PaulCoyote está libre ya, bueno, seguro aprendió mucho de lo sucedido. Por favor tenemos que idear una vía de reportar los problemas para que los responsables les corrijan.

Actualización: Esto también es ingeniería social. Lo que no significa que el sistema sea inseguro sino que no estamos tomando medidas contra la ingeniería social, o capa 8.. la capa más compleja del modelo osi… ahí las fallas!

Bueno, en Agosto de este año fuimos a USAmérica con mi esposa, yo siempre era de la idea de que ya yo había visitado el mounstro y por tanto le conocía las entrañas.. sin embargo el mounstro me mostró un tentáculo oculto.

Resulta que fuimos ya como quien dice por ir, por cumplir algunos compromisos, no es que yo estuviera ansioso por ir. Pero si ya pedimos la visa, cómo no darle uso no? Caramba, me costó 145 varitos cada una de las visas.

El viaje tenía una componente familiar, visitar a nuestros amigos en la Florida y Atlanta y una de shopping.. ir supuestamente a arrasar con las tiendas. Íbamos a pasarnos un par de días en Mayami, luego pasarnos unos 4 ó 5 en Atlanta donde unos amigos de muuuuuchos años de la familia y luego regresar a Mayami, arrendar un carro y visitar, despreocupadamente, sin apremio, el sur de la florida; ir a los cayos, visitar Cayo Hueso, y luego ya en la etapa final del viaje visitar lugares populares o conocidos de Mayami. Todo esto lógicamente dentro de los 32kgs por persona, es decir, que mi esposa llenara los maletines de ambos para regresar con cosas compradas aquí y allá.

Bueno, no soy de los que tiene un maletín de tarjetas de crédito como algunitos por ahí. no, yo tengo una de crédito y un parcito de débito (de las del banco), pero resulta que una de ellas se puede usar para hacer compras en el exterior.

Comencé por esa tarjeta, cada vez que mi esposa quería algo y me parecía bien, pues daba el tarjetazo.. es bacán allá sabes? Tienen unas cajitas donde TU pasas tu tarjeta, y te sale en una pantallita diversas opciones, al inicio me desorienté respecto a las opciones (pues son un poco confusas por ejemplo a veces para continuar tienes que dar “cancelar” pues es una tarjeta de débito) y cosas así…

Luego que la compra se efectiviza, tu firmas en esa cajita, es como un display táctil, donde te salen las cosas, firmas y todo. Vaya, yo de lo más bien impresionado por la tecnología… los dependientes nunca tocan tu tarjeta, todo lo haces ahí en esa PC.. y realmente me dió confianza no?

En miami pasé la tarjeta UNA (1) vez… pues estuvimos realmente un dia completo y ya al otro nos fuimos a atlanta, en atlanta sí compramos aquí, allá, acullá.. 5, 6 , 7 lugares. Y bueno, al regresar a miami lo hicimos tarde en la noche, al otro día nos levantamos tardecito, como a las 10am, y reservé el carro por internet (cortesía de un vecino que no le tenía puesto clave a su wifi)… me pidió si quería poner mi tarjeta, me daban como 1usd de descuento diario por pagar por internet.. no.. no sé, pero perfiero llegarme a la agencia y averiguar precisamente todos los peros y porqueses de lo que estoy arrendando así que como no era notable la diferencia, preferí pagar en agencia. El carro me lo entregaron al siguiente día en la mañana temprano así que ese día pintaba bueno para mi esposa, visitar tiendas aquí y allá en los alrededores de la casa de la amiga donde nos quedábamos. así que salimos a la primera compra del día, esa ropa que aquí todos se quieren poner, como se llama? aeropostale! A una tienda de esa fui de traductor, porque mi esposa es experta en lenguaje de mudos en inglés, óyela pidiendo algo de cierto tamaño:

(gesto con la mano llamando al dependiente)…. this (bien alto)… el tipo le habla en inglés, ella no entiende pero es pilísimas, sabe, en lo que yo me acerco corriendo que le preguntan la talla, dice entonces (bien alto como si los dependientes fueran sordos): ESSS (en español, la letra S)… y los dependientes le entienden…

En brasil fue igual, ella me traducía porque yo no entendía ni diablos.

Bueno, hicimos una pequeña compra en este aeropostale y no sé, son esas cosas de que te dan unas ganas de revisar tu mail.. así que con la tablet me meto en una librería barnes and noble y ahi tienen wifi gratis (yo pensaba que el wifi gratis lo iba a tener hasta el perro allá, pero no es así)… y me llega un mail de mi banco indicándome: “Hemos detectado patrones inusuales en su compra, por seguridad hemos bloqueado su tarjeta”

Caramba pensé, esto está bueno, me ven comprando ayer en atlanta, y como hoy compro en miami, ya estos ven patrones inusuales, qué seguros son! Ahora mientras tanto me bloquean la tarjeta y mi pobre esposa no podrá comprar más. Yo andaba super feliz, super!

Le comento a ella, ella no le presta atención a eso de “bloqueada” así que sigue feliz por la vida mirando de tienda en tienda, pero ya sin comprar (quizá sí se dió cuenta?). Al llegar a casa de mi amiga entro a internet (cortesía del vecino que no le tiene clave al wifi), a protestar por ese patrón de compra y me topo con una noticia en mi estado de cuenta que no esperaba…. no tenía ya cupo, me habían bloqueado porque yo compré ayer en atlanta, hoy en miami.. y anoche en australia!

Sí… alguien pilísimas compró con mi tarjeta de crédito en australia en los momentos en que yo estaba viajando o recién llegando a miami. La procesadora de tarjetas de crédito no reacciona porque tu puedes estar hoy en atlanta y en la madrugada en australia (en realidad yo no hice ninguna compra el último día en atlanta por eso ellos asumieron todo normal).. pero se alarman cuando ven que luego de “mi compra en australia” aparezco comprando en miami, y por mi seguridad me protegen bloqueando la tarjeta para que el ladrón de miami no siguiera… y resulta que no papá, la compra de miami fue la válida.

ah, cierto, fueron 1980usd).. un mil novecientos ochenta dólares robados impunemente a la mierrrrrrrda! Tú sabes lo que es que te corra sudor profusamente por toda la espalda? Porque a esa hora el aire acondicionado no existe…. qué hace el sudor cuando sale descontroladamente por su espalda? Exacto… se concentra en la raja del culo y la usa como vía de salida… y luego suda la silla.

Me sentí maltratado… robado.. bueno robado estaba.. puta madre.. nunca en ningún lugar me habían robado por una tarjeta de crédito/débito, y ahora de repente, me vacían completo… ahora sí era grave… no el tema de nada de compras, sino de protestar al banco y demostrarles que no fui yo a australia.

Mientras tanto, medidas de ahorro extremo, la otra tarjeta no la usé, la de crédito, excepto para el carro, y eso con mucha cautela… cuando le mostré mi pasaporte Ecuatoriano la chica del counter de la agencia de taxies la ví como que tuviera gusanos en el culo, así que no se paraba de mover.. hasta que no aguantó y me tuteó: tú eres de Cuba? (coño, ni que yo fuera el único en todo mayami!). “nací allá” fue mi seca respuesta.. “y esta tarjeta la usaré solamente aquí”, por si acaso, como el cuento de la pulga.. ahora todo lo relacionaba con clonarme tarjetas.

Entré en pánico socio, si me hacían el amor con esta.. ahi sí estaba jodido…. ella (cubana creo) se sintió un poquito mal por mi seca respuesta, pero a la final arrndamos el carro.

Entonces, medidas extremas, nada de compras, lo que hubiera que comprar: en efectivo solamente, pero no llevábamos mucho efectivo.. vamos, no pasamos hambre en mayami, pero andaba como guajiro salido del monte, con el fajo de billetes pagando en efectivo y la tarjeta de crédito era solamente para calentarla en el bolsillo.. ni loco

Nunca me había pasado algo así, y el paletazo fue duro y a una tarjeta de débito, es decir, que me debitaron de mi cuenta inmisericordemente. Me dolió hasta por donde baja el sudor (hasta en la espalda)…

Guardé, como siempre, todos mis tickets de avión, y al regresar a Ecuador, les escaneé, y presenté un reclamo al banco. Esto fue como el 4 de Setiembre , el 9 o algo así. Tuve que llenar una serie de papeles y el banco me dijo que esperara que se podrían tardar hasta 90 días.

Hoy he recibido una comunicación del banco que me dice que mi reclamo ha sido resuelto a mi satisfacción, aceptado, y el dinero depositado en mi cuenta de nuevo.

Al fin hoy me siento menos jodido que antes.

Esto pasa porque allá no ví que hicieran mucho énfasis en pedirte ID para comprar, en algunas tiendas sí, en otras no.. pienso que en australia sucedió lo mismo, me indica un amigo que les ponen unos dataloggers, o keyloggers, a esas cajas donde tu procesas el pago, y le pagan al dependiente una cierta cantidad (100, 1000, 3000usd) por el riesgo de poner el datalogger.. luego que se hacen de esa info, la venden en otro país para que no se sepa de dónde vino, y es toda una mafia, allá entonces alguien clona físicamente la tarjeta y luego la vende para que alguien salga de shopping a tu nombre.

Fue un rally!! La compra fue un rally, el tipo se pasó varias horas al parecer en un centro comercial y desde el parqueadero (fueron como 30 dólares australianos de parqueadero) hasta la peluquería la pagó a mis costillas… y quién perdió? Los establecimientos que no pidieron ID.. de haber pedido ID podrían haber evitado el robo, pero no lo hicieron y ahora seguramente la procesadora de tarjeta de crédito les debitará lo que me pusieron a mi cuenta. De mi parte, si vuelvo a usar una de débito para comprar, será dejando lo necesario en la cuenta, y mantener esa cuenta vacía o cerrarla luego.

¿Por qué me demoré tanto en postear esto? Porque hoy es que me devolvieron, si no me hubieran devuelto, juégatela que no te hubieras enterado.

Por lo demás vinimos contentos del viaje, fue como planeado excepto este temita.

Bueno ayer ví en zone-h.org que al sitio web de la universidad de Cuenca le vulneraron.

http://www.zone-h.org/mirror/id/18268684

Ok, es público, es conocido. Pero lo mejor es que hasta ahora, 25 de Octubre, vaaaaarios días después… todavía está la forma del atacante.

El atacante puso un archivo llamado robots.txt en el sitio y dentro de este archivo puso su firma, y este archivo permanece aún hoy, mira:

wget www.ucuenca.edu.ec/robots.txt

–2012-10-25 07:35:13– http://www.ucuenca.edu.ec/robots.txt

Resolving www.ucuenca.edu.ec… 2800:68:c:8002::60, 192.188.48.17

Connecting to www.ucuenca.edu.ec|2800:68:c:8002::60|:80… connected.

HTTP request sent, awaiting response… 200 OK

Length: 12 [text/plain]

Saving to: `robots.txt’100%[======================================>] 12 –.-K/s in 0s

2012-10-25 07:35:14 (212 KB/s) – `robots.txt’ saved [12/12]

cat robots.txt

by sanfour25

Ideal fuera que no atacaran, pero eso es imposible, los ataques son un hecho. Ideal fuera que se dieran cuenta del ataque, pero no se han dado cuenta todavía.

Otros al menos sí se dan cuenta. Por ejemplo al mintel le atacaron (nuevamente) el otro día, pero al menos ya se dieron cuenta y eliminaron el archivo con la firma del ataque. http://www.zone-h.org/mirror/id/18480655

Por qué ocurrió este ataque? No lo sabemos, todavía no hay la educación o la cultura como para decir “sí, me atacaron y parece fue por estas vías y tomé estas medidas” con el fin de que los unos aprendan de los problemas o errores de los otros.

¿Cuándo habrá esto? Hay que lograrlo. Con ocultar o pretender que nada ocurrió lo que se genera es un clima, para mi gusto, de poca colaboración.. e incluso podría ser con una componente de desconocimiento: como no sé lo que pasó, mejor ni lo digo. Y los ataques persistirán y se repetirán de una forma u otra, por las mismas vías.